Сердечно-легочная реанимация, ABC — алгоритм

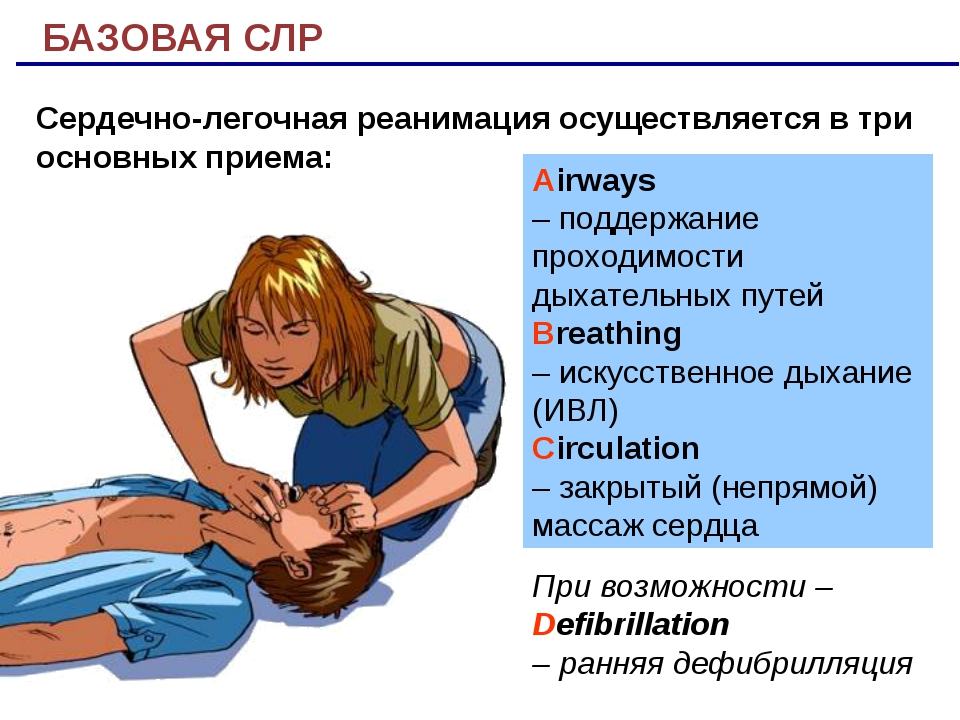

Во всем мире при оказании неотложной помощи используется ABC — сокращение от английских слов:

- Airway — проходимость дыхательных путей,

- Breathing — дыхание,

- Circulation — кровообращение.

Далее мы будем неоднократно использовать сокращение ABC.

ABC проверяется приемом ВИЖУ-СЛЫШУ-ОЩУЩАЮ.

Личная безопасность.

Спросите пострадавшего: «Что случилось?».

Проверьте ABC приемом ВИЖУ-СЛЫШУ-ОЩУЩАЮ.

A | Если дыхательные пути непроходимы,

то восстановите их проходимость: манипуляция

пальцем, выдвижение нижней челюсти,

два пробных вдоха, а также

прием Хаймлика. |

B | Если нет дыхания, начинайте искусственное дыхание. |

C | Если нет пульса,

начинайте проводить сердечно-легочную

реанимацию в соотношении 2 вдоха — 15 нажатий.* Если есть кровотечение, примите меры к остановке кровотечения. |

| После каждых 5 циклов проверяйте ABC. После восстановления жизненных функций придайте пострадавшему безопасное положение. *При успешной СЛР продолжайте поддерживать проходимость дыхательных путей и при необходимости проводить искусственное дыхание. |

СЛР

Сердечно-легочная реанимация

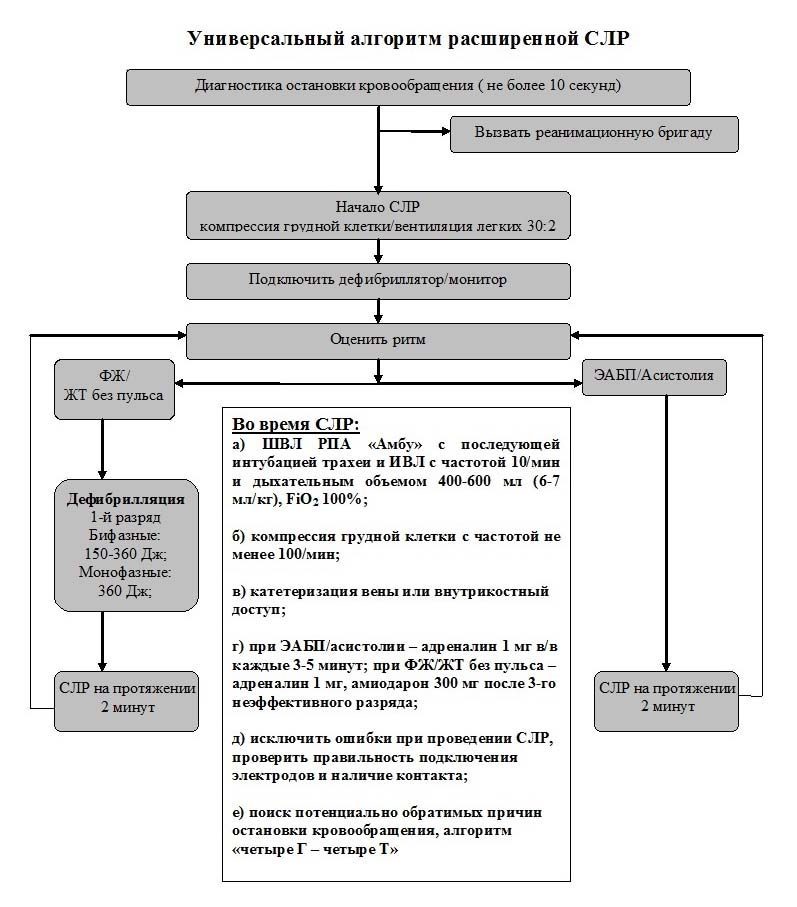

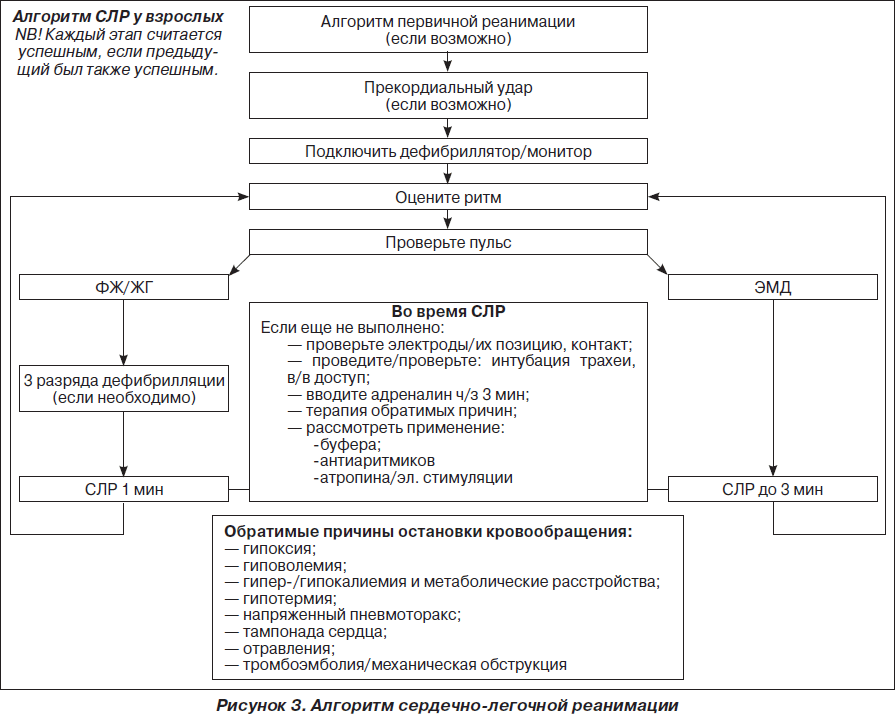

Современный протокол АCLS, рекомендованный к применению в условиях СЛР. Адаптировано к условиям отечественных подразделений интенсивной терапии.

Адаптировано к условиям отечественных подразделений интенсивной терапии.

Бланк к протоколу ACLS

Бланк протокола проведения сердечно-легочной реаниамации. Удобные короткие информационные блоки, для заполнения которых достаточно подчеркивания или отметок-галочек, порядок проводимых мероприятий составлен так, чтобы не забыть или не пропустить важных элементов реанимации.

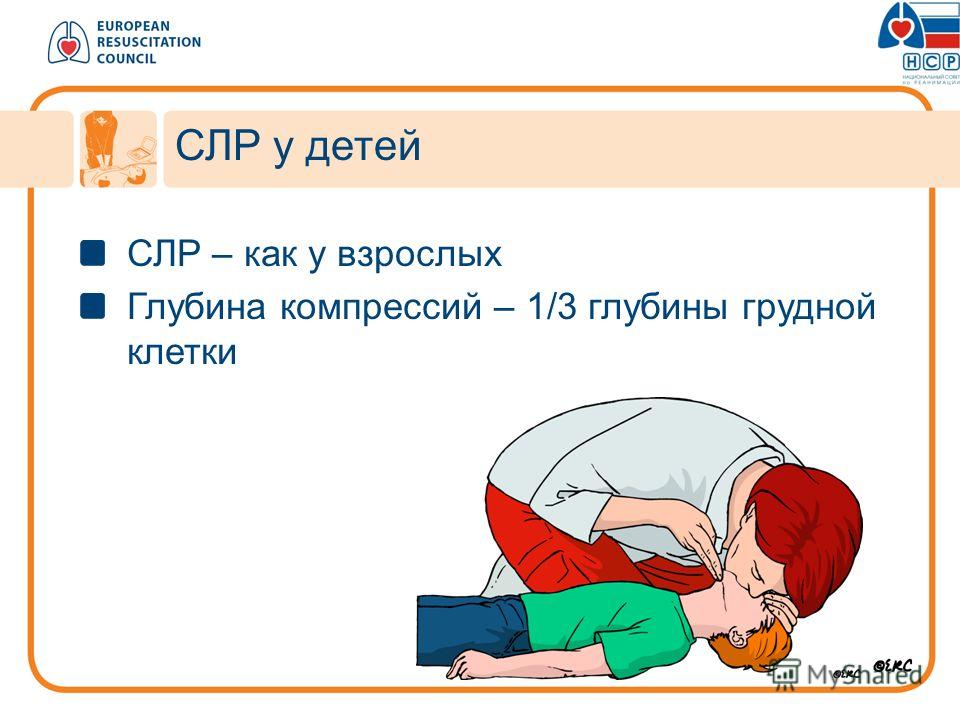

PALS — Pediatric Advanced Life Support — алгоритм сердечно-легочной реанимации у детей.

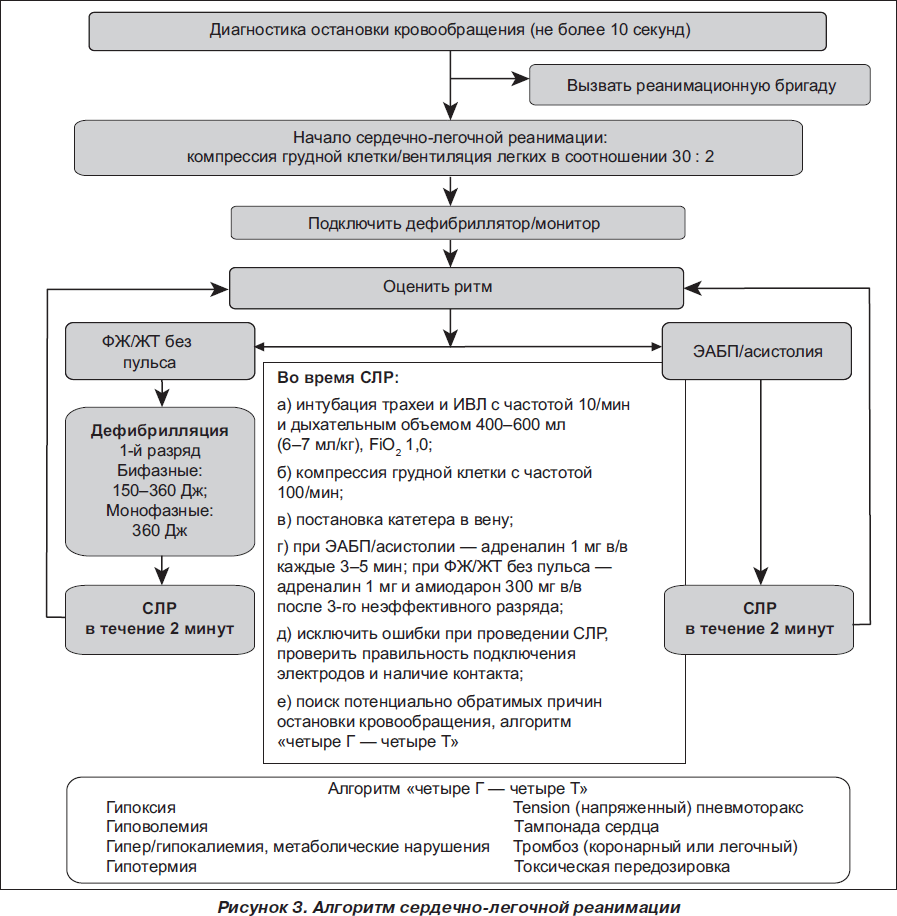

Протокол ERC 2010

ERC — European Resuscitation Council — Европейский Совет по реанимации в 2010 году опубликовал протокол реанимационных мероприятий, созданный на основе собранных статистических данных по выживаемости пациентов про проведении СЛР. Рекомендован к использованию в ЕС.

Современные протоколы СЛР. Как их реализовать?

Выступление В.С. Гороховского 29 января 2014 года на заседании ХКНПОАР.

Постреанимационная нейропротекция

Доклад М.Б.Куцего 26 марта 2014 года на заседании ХКНПОАР.

Методическое пособие по сердечно-легочной реанимации

«Об утверждении стандарта скорой медицинской помощи при внезапной сердечной смерти»

Указания по военно-полевой хирургии. Утверждены Начальником Главного военно-медицинского управления МО РФ. Москва, 2013.

Алгоритмы сердечно-легочной реанимации

Европейский Совет по реанимации. Схемы и алгоритмы сердечно-легочной реанимации. Перевод и адаптация В.С. Гороховского.

Сердечно-легочная реанимация. Протоколы 2015 года.

В.С. Гороховский.

Интенсивная терапия больного с инфарктам миокарда, осложненным фибрилляцией желудочков.

Д.А. Нагребельная, С.В. Антонов, С.А. Лыков, КГБУЗ ККБ № 1, ДВГМУ

Редакторская статья октябрьского номера «Европейского журнала анестезиологии» «Новое руководство по сердечно-легочной реанимации Европейского Совета по Реанимации и постреанимационной помощи: отличные возможности для анестезиологов. В зоне внимания непрофессионалы, больницы и прогностикация» сотрудника отделения анестезиологии и интенсивной терапии университетской клиники Кельнского университета Бэрнда Ботингера в переводе В. С. Гороховского.

С. Гороховского.

В продолжение разговора об обучении сердечно-легочной реанимации непрофессионалов, предлагаем вашему вниманию статью ассистента кафедры анестезиологии и реаниматологии ФПКиППС ДВГМУ Нины Юрьевны Компанец «Дети спасают жизнь».

Мы вновь обращаемся к теме обучения школьников базовой сердечно-легочной реанимации и предлагаем вашему вниманию статью, написанную группой авторов из Германии и Швейцарии, представляющих как университетские клиники анестезиологии и интенсивной терапии, так и департамент, ведающий вопросами чрезвычайных ситуаций: «Дети спасают жизни»: почему школьники должны обучаться сердечно-легочной реанимации. Перевод ассистента кафедры реаниматологии и анестезиологии ФПК и ППС ДВГМУ Компанец Нины Юрьевны и студентов 5 курса лечебного факультета ДВГМУ Залузовой Анастасии Дмитриевны, Белогородской Алины Николаевны, Теллы Веры Владимировны, Шумаковой Юлии Александровны.

КАК ВРАЧИ ВЫПОЛНЯЮТ ДОГОСПИТАЛЬНОЕ ЭКМО НА УЛИЦАХ ПАРИЖА.

Так называется статья, опубликованная в декабрьском номере Journal off Emergency Medical System. Перевод сделал ординатор кафедры АРТиСМП Воронцов Юрий Андреевич

Перевод сделал ординатор кафедры АРТиСМП Воронцов Юрий Андреевич

.

Даже учитывая многочисленные благодарные отзывы, национальные премии и статьи, посвящённые Уильяму Беннету Коуэнховену, всё еще трудно увидеть его как человека в целом за отдельными фактами биографии. Его решительное лицо, взирающее на нас со старого фото, с вездесущей трубкой во рту, совсем немного говорит нам о захвативших его идеях, чертах его характера, и тем более мало о нём как о личности.

Мы предлагаем вашему вниманию статью Воскрешая тело электрическое , посвященную этому замечательному ученому. Перевод, художественное оформление и примечания сделаны ординатором кафедры АРТиСМП В.Д. Охотником

Остановка сердца в периоперационном периоде имеет отличительные особенности, потому что, почти всегда происходит при свидетелях, и провоцирующие ее причины зачастую известны. По сравнению с другими ситуациями, ответная реакция потенциально более своевременна, сфокусирована и может быстро устранить такие причины, как побочные эффекты лекарств и кризис дыхательных путей.

Обычно антиаритмические препараты назначают во время или сразу после ФЖ/ЖТ без пульса. Однако неясно, улучшают ли эти препараты результаты лечения. Это целенаправленное обновление руководства по AСLS от 2018 года Американской кардиологической ассоциации обобщает последние опубликованные данные и рекомендации по применению антиаритмических препаратов во время и сразу после рефрактерной ФЖ/ЖТ без пульса.

Огромная благодарность за перевод Андрею Анатольевичу Науменко

Невзирая на то, что адреналин используется при сердечно-легочной реанимации с 1960х годов, его влияние на выживаемость до сих пор остается предметом исследований и дискуссий. Этому посвящен обзор авторов из Великобритании Christopher J.

Перевод В.С. Гороховского

Что такое сердечно-легочная реанимация и как ее правильно провести?

Очень часто первая помощь может стать спасением жизни для человека, попавшего в беду. Особенно полезно уметь правильно проводить сердечно-легочную реанимацию. Сердечно-легочной реанимация представляет собой комплекс действий, нацеленных на возвращение к жизни человека, который пребывает в состоянии клинической смерти.

Клиническая смерть — переходное состояние между жизнью и смертью, в течение которого в наиболее ранимых тканях (клетках головного мозга) еще не наступили необратимые изменения. В этого время есть возможность оживить (реанимировать) организм. Длительность клинической смерти составляет при обычных условиях 4–5 мин после остановки кровообращения. Затем наступает гибель мозга, а значит и гибель человека.

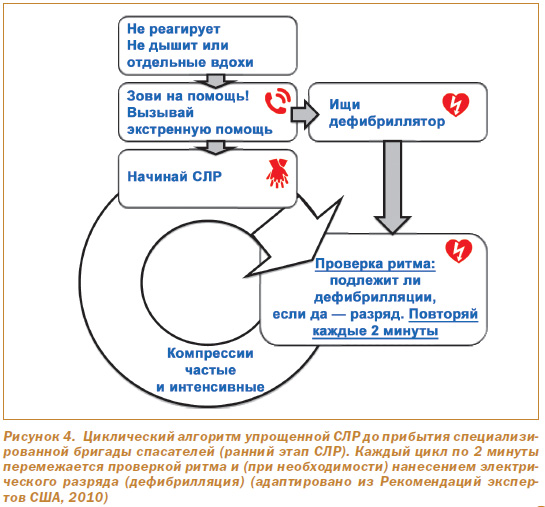

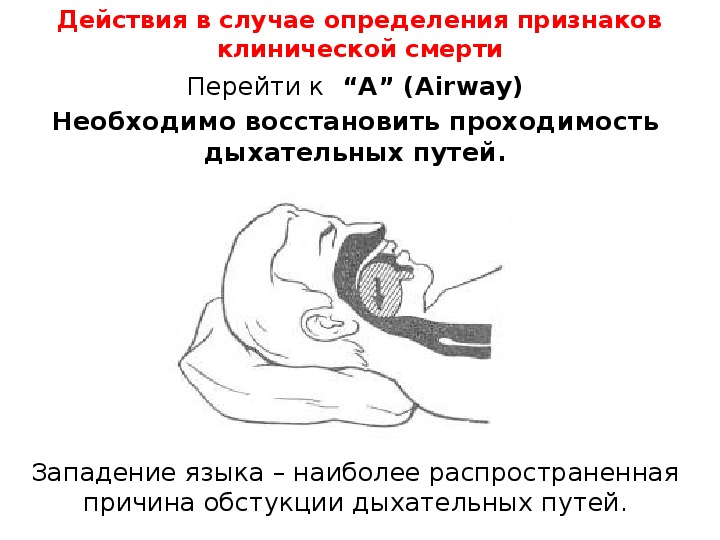

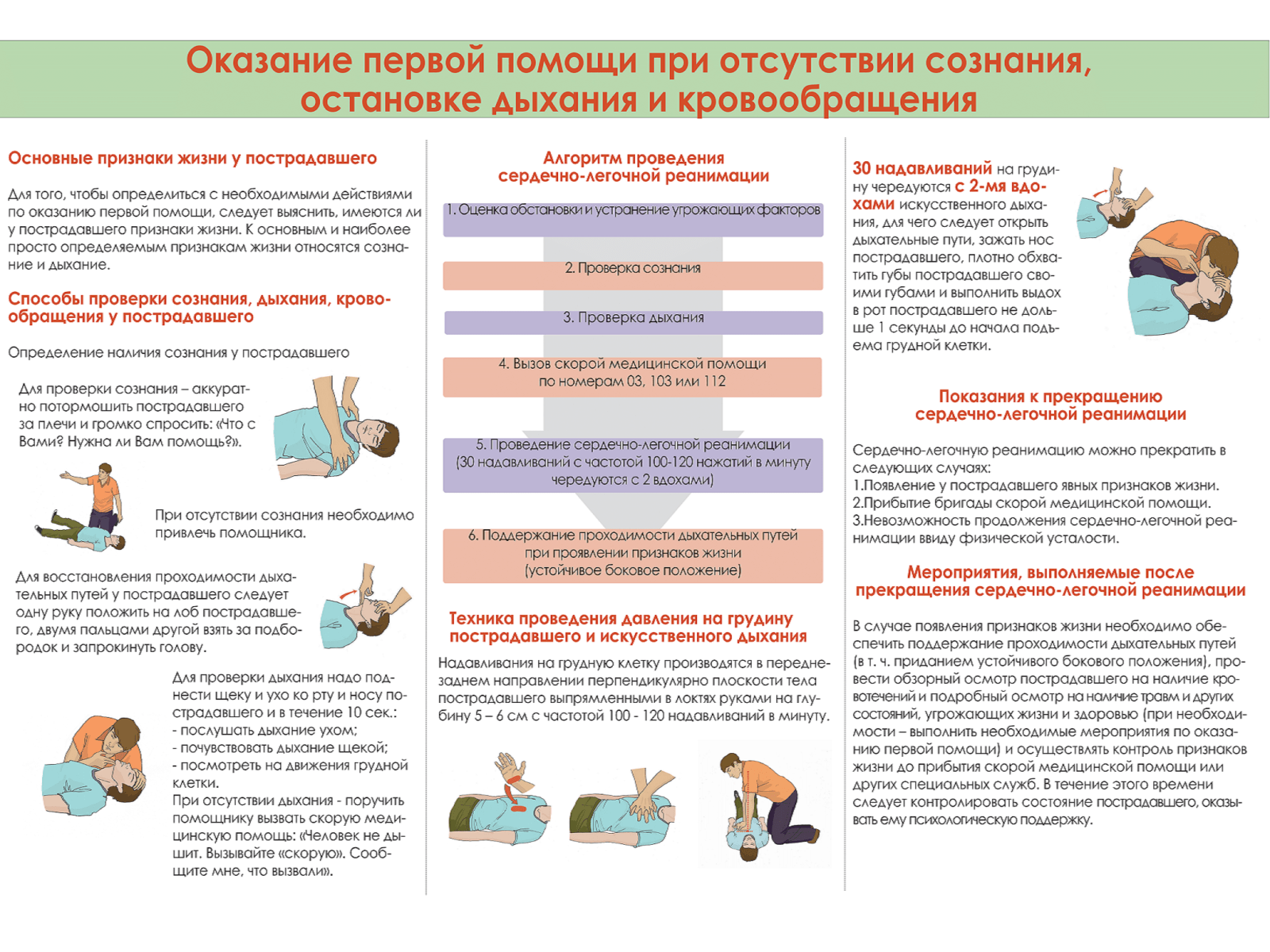

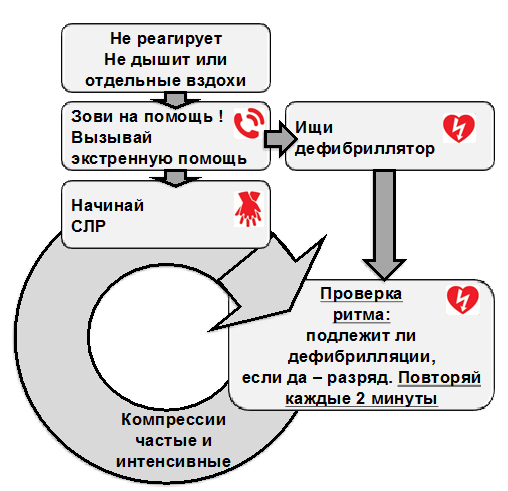

На сегодняшний день принятие решения о проведении реанимационных мероприятий очевидцами происшествия основывается на отсутствии у пострадавшего сознания и адекватного дыхания. Важно помнить, что первым действием спасатель обязан вызвать помощь и лишь затем приступить к сердечно-легочной реанимации.

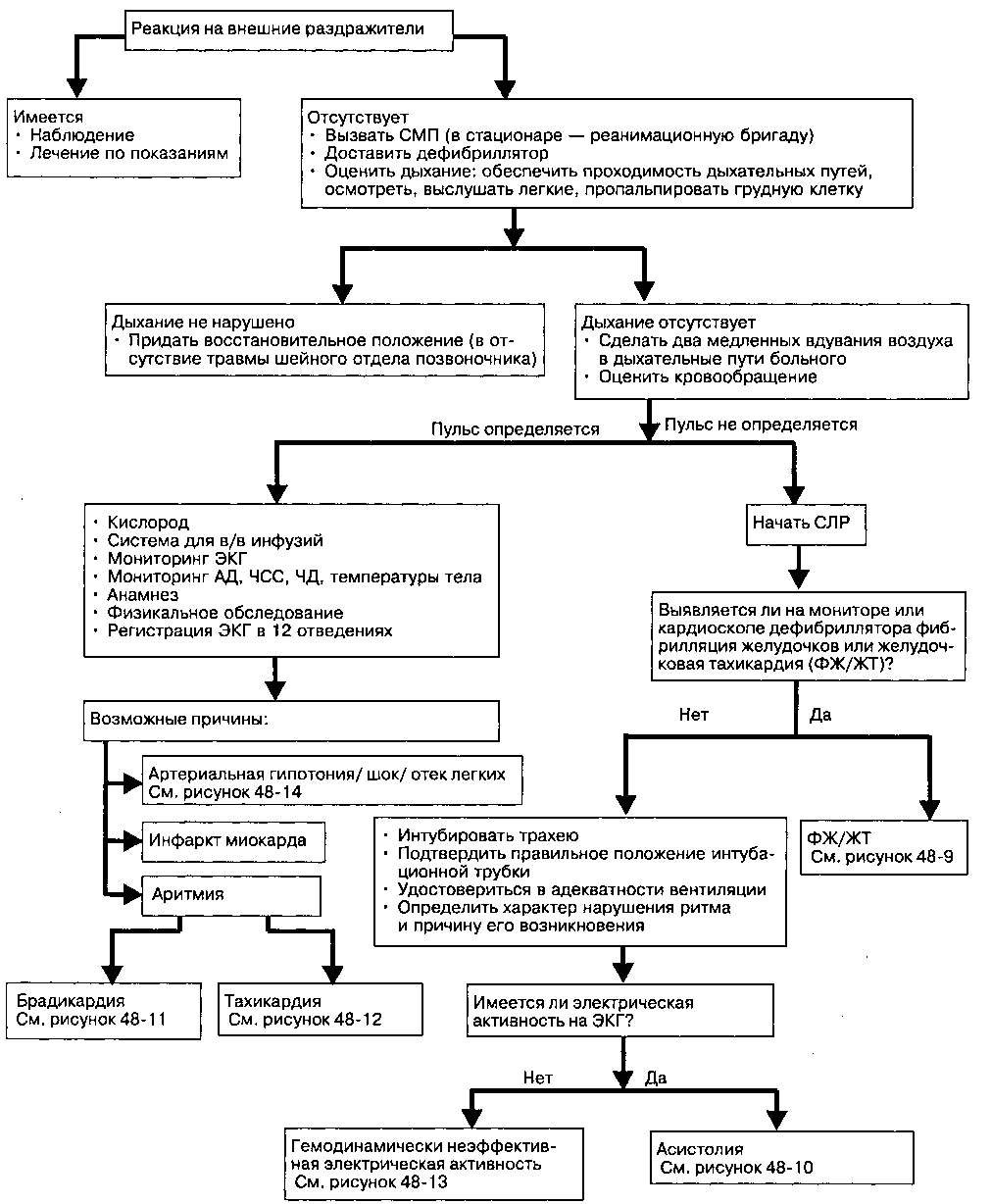

Современный алгоритм принятия решения о начале сердечно-легочной реанимации

Для проверки сознания необходимо подойти к пострадавшему, осторожно встряхнуть за плечи и спросить: «С Вами все в порядке?» Если он не реагирует, то сознание отсутствует.

Попросите кого-нибудь из окружающих вызвать бригаду скорой помощи по телефону «03», «103» или «112» или сами сделайте это.

Для проверки дыхания откройте дыхательные пути, запрокинув голову пострадавшего, и наклонитесь щеком и ухом над его лицом на 10 секунд.

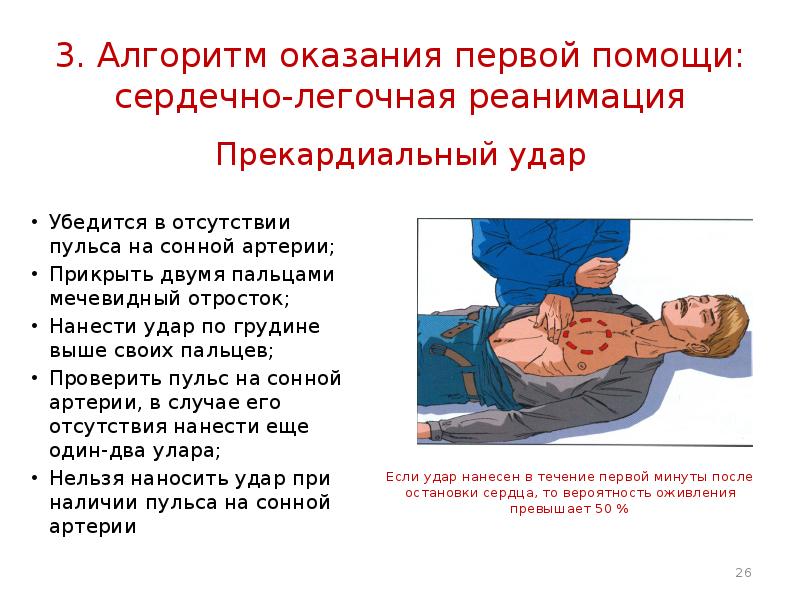

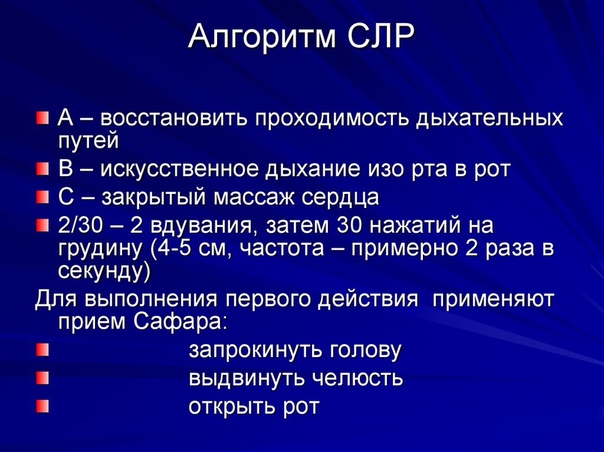

Если дыхания нет («не вижу» движения грудной клетки, «не слышу» и «не чувствую» выдыхаемого воздуха) или оно ненормальное (редкое, «хватает ртом воздух») немедленно приступайте к непрямому массажу сердца. Для этого сделайте 30 компрессий в нижней части грудины, отступив на 2 пальца кверху от мечевидного отростка. Грудину продавливать на 5-6 см с частотой 100-120 компрессий в минуту.

Для этого сделайте 30 компрессий в нижней части грудины, отступив на 2 пальца кверху от мечевидного отростка. Грудину продавливать на 5-6 см с частотой 100-120 компрессий в минуту.

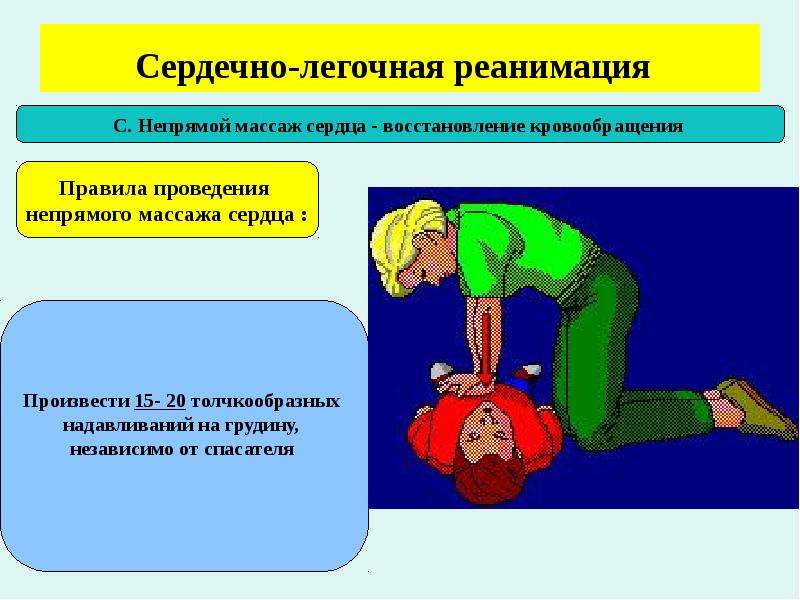

Основные правила проведения непрямого массажа сердца

- Больной должен находиться в горизонтальном положении на твердой основе (пол или низкая кушетка), чтобы избежать смещения его тела под усилием рук массирующего.

- Зона приложения силы рук реанимирующего располагается в центре грудной клетки (граница средней и нижней трети грудины), строго по средней линии. Реанимирующий может находиться с любой стороны от больного.

- Для проведения массажа кладут одну ладонь на другую и производят давление на грудину в зоне, расположенной на 2 поперечных пальца выше места прикрепления к грудине мечевидного отростка. Выпрямленные в локтевых суставах руки массирующего располагаются так, чтобы давление производило только запястье, не следует касаться пальцами грудной клетки больного.

- Компрессия грудной клетки умирающего производится за счет тяжести туловища реанимирующего. Смещение грудины по направлению к позвоночнику (т.е. глубина сдавления грудной клетки) должна быть не менее 5 см, но не более 6 см.

- В интервалах руки с грудины не снимают, пальцы остаются приподнятыми, руки полностью выпрямлены в локтевых суставах.

- Темп массажа — 100-120 массажных движений в минуту.

- По возможности менять спасателей каждые 2 минуты.

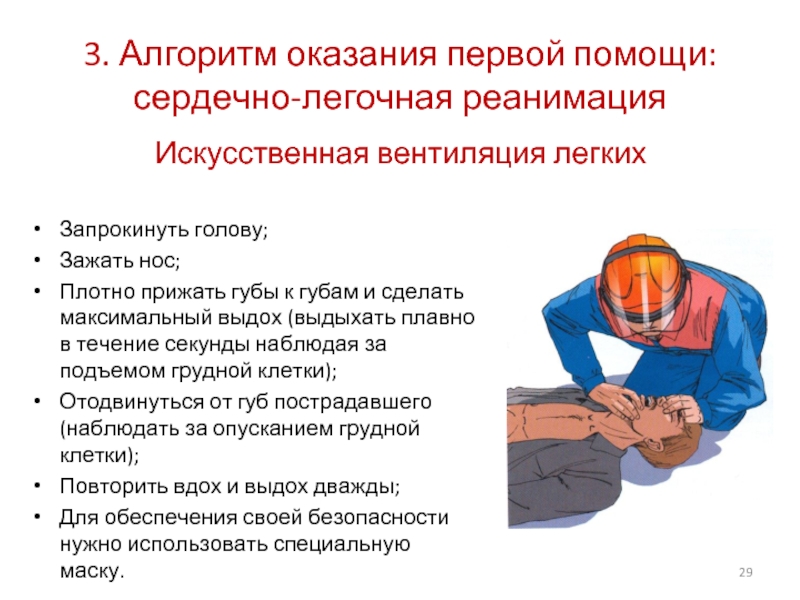

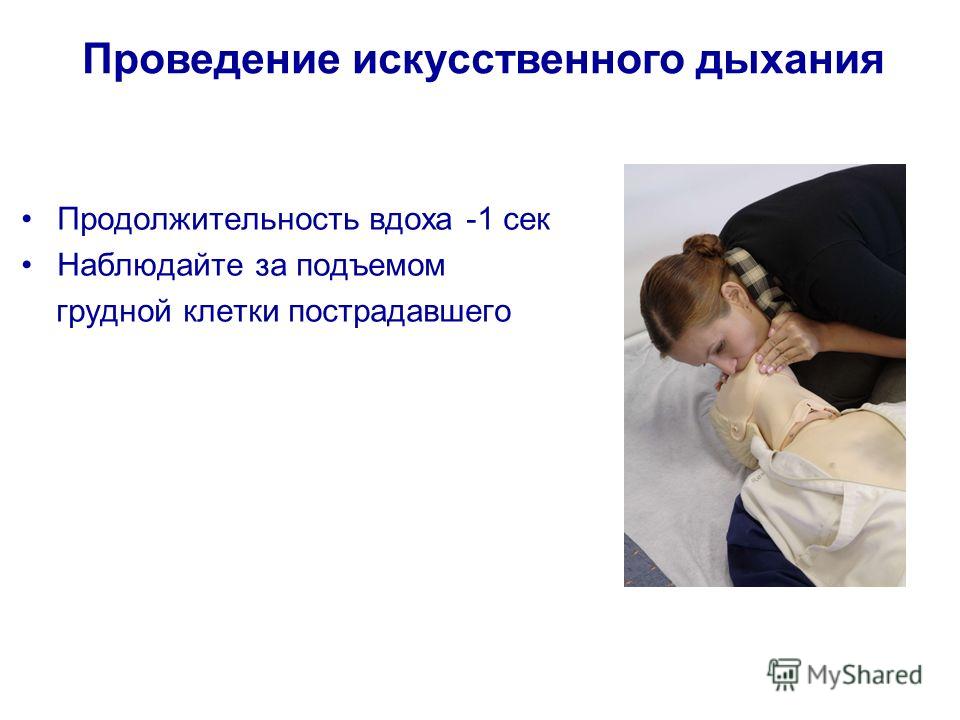

Правила проведения искусственной вентиляции легких

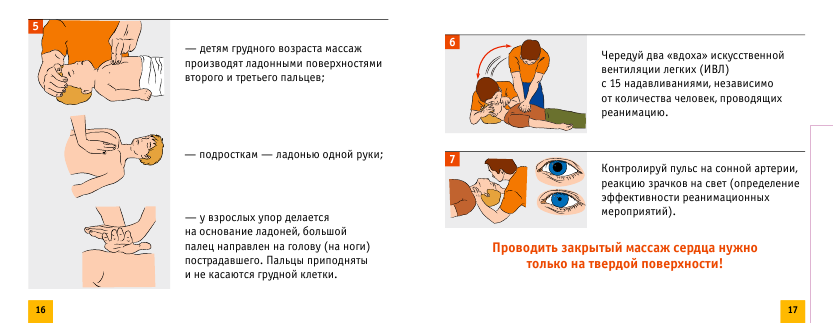

По международным рекомендациям 2015 года непрофессиональные реаниматоры должны проводить сердечно-легочную реанимацию без искусственной вентиляции легких. Однако если вы обучались данной методике и владеете ей, то можете чередовать непрямой массаж сердца с искусственной вентиляцией легких в соотношении 30:2.

Для вентиляции легких производят 2 неглубоких вдоха «рот в рот» или «рот в нос». Вдохи проводить, запрокинув голову пострадавшего, иначе воздух не пройдет в легкие. При правильном проведении вдохов должна приподниматься грудная клетка пострадавшего. Затем снова приступают к непрямому массажу сердца. Таким образом продолжают чередовать массаж с дыханием в соотношении 30:2 до приезда «03».

Вдохи проводить, запрокинув голову пострадавшего, иначе воздух не пройдет в легкие. При правильном проведении вдохов должна приподниматься грудная клетка пострадавшего. Затем снова приступают к непрямому массажу сердца. Таким образом продолжают чередовать массаж с дыханием в соотношении 30:2 до приезда «03».

Алгоритм сердечно-легочной реанимации у детей и взрослых: правила оказания неотложной помощи

Нечасто, но бывают такие случаи: шел человек по улице, ровно, уверенно и вдруг упал, перестал дышать, синеет. В таких случаях обычно окружающие вызывают «Скорую» и долго ждут. Через пять минут прибытие специалистов уже не нужно — человек умер. И исключительно редко рядом оказывается человек, знающий алгоритм проведения сердечно-легочной реанимации и способный применить свои действия на деле.

Оглавление: Причины остановки сердца Этапы сердечно-легочной реанимации Каким образом проводится сердечно-легочная реанимация у взрослых и подростков Особенности сердечно-легочной реанимации у детей

Причины остановки сердца

В принципе любая болезнь может вызвать остановку сердца. Поэтому перечислять все те сотни заболеваний, которые известны специалистам, бессмысленно да и незачем. Однако наиболее часто к остановке сердца приводят:

Поэтому перечислять все те сотни заболеваний, которые известны специалистам, бессмысленно да и незачем. Однако наиболее часто к остановке сердца приводят:

- сердечные заболевания;

- травмы;

- утопления;

- удары электрическим током;

- интоксикации;

- инфекции;

- остановка дыхания в случае аспирации (вдыхания) инородного тела — эта причина чаще всего возникает у детей.

Впрочем, независимо от причины, алгоритм действий при сердечно-легочной реанимации всегда остается одинаковым.

Этапы сердечно-легочной реанимацииВ фильмах очень часто показывают попытки героев реанимировать умирающего человека. Обычно это выглядит так — к неподвижно лежащему пострадавшему подбегает положительный персонаж, падает рядом с ним на колени и начинает интенсивно давить ему на грудь. Всем своим артистизмом он показывает драматичность момента: подпрыгивает над человеком, дрожит, плачет или кричит. Если дело происходит в больнице, врачи обязательно сообщают, что «он уходит, мы его теряем». Если по замыслу сценариста пострадавший должен жить — он выживет. Однако шансов на спасение в реальной жизни у такого человека нет, так как «реаниматор» все сделал неправильно.

Если по замыслу сценариста пострадавший должен жить — он выживет. Однако шансов на спасение в реальной жизни у такого человека нет, так как «реаниматор» все сделал неправильно.

В 1984 году австрийский анестезиолог Петер Сафар предложил систему АВС. Этот комплекс лег в основу современных рекомендаций по сердечно-легочной реанимации и уже более 30 лет этим правилом пользуются все без исключения врачи. В 2015 году Американская ассоциация кардиологов выпустила обновленное руководство для практических специалистов, в котором детально освещены все нюансы алгоритма.

Алгоритм АВС — это последовательность действий, дающих максимальный шанс пострадавшему на выживание. Суть его заключена в самом его названии:

- Airway – дыхательные пути: выявление их закупорки и ее устранение, чтобы обеспечить проходимость гортани, трахеи, бронхов;

- Breathing – дыхание: проведение искусственного дыхания по специальной методике с определенной частотой;

- Circulation – обеспечение кровообращения при остановке сердца путем его наружного (непрямого массажа).

Сердечно-легочная реанимация по алгоритму АВС может проводиться любым человеком, даже не обладающим медицинским образованием. Это — те базовые знания, которыми должен владеть каждый.

Каким образом проводится сердечно-легочная реанимация у взрослых и подростковВ первую очередь вам следует обеспечить безопасность пострадавшего, не забывая и о себе. Если вы извлекли человека из попавшей в аварию машины, немедленно оттащите его подальше от нее. Если рядом бушует пожар — сделайте то же самое. Переместите пострадавшего в любое ближайшее безопасное место и приступайте к следующему этапу.

Сейчас нужно убедиться, что человек действительно нуждается в СЛР. Для этого спросите его «Как вас зовут?» Именно этот вопрос лучше всего привлечет внимание пострадавшего, если он находится в сознании, пусть даже помутненном.

Если он не отвечает, потормошите его: слегка ущипните за щеку, похлопайте по плечу. Не перемещайте пострадавшего без лишней необходимости, так как вы не можете быть уверены в отсутствии травм, если обнаружили его уже в бессознательном состоянии.

При отсутствии сознания убедитесь в наличии или отсутствии дыхания. Для этого приложите ухо ко рту пострадавшего. Здесь действует правило «Видеть. Слышать. Осязать»:

- вы видите движения грудной клетки;

- вы слышите звук выдыхаемого воздуха;

- вы осязаете щекой движение воздуха.

В кино часто для этого прикладывают ухо к груди. Этот метод сравнительно действенен, только если грудная клетка больного полностью обнажена. Даже один слой одежды исказит звук и вы ничего не поймете.

Одновременно с проверкой дыхания вы можете выяснить наличие пульса. Не ищите его на запястье: лучший способ выявления пульса — пальпация сонной артерии. Для этого поместите указательный и безымянный палец на верхушку «адамова яблока» и сместите их в сторону задней части шеи, пока пальцы не упрутся в мышцу, проходящую сверху вниз. Если пульсация отсутствует, значит сердечная деятельность остановилась и необходимо приступать к спасению жизни.

Внимание! На проверку наличия пульса и дыхания у вас есть 10 секунд!

Следующий этап — убедитесь, что во рту у пострадавшего нет никаких инородных тел. Ни в коем случае ищите их наощупь: у человека могут начаться судороги и ваши пальцы попросту откусят либо вы можете случайно сорвать искусственную коронку зуба или мост, которые попадут в дыхательные пути и вызовут асфиксию. Удалять можно только те инородные тела, которые видны снаружи и находятся близко к губам.

Теперь привлеките внимание окружающих, попросите их вызвать «Скорую», а если вы одни — сделайте это сами (звонок в тревожные службы — бесплатный), после чего начинайте проводить сердечно-легочную реанимацию.

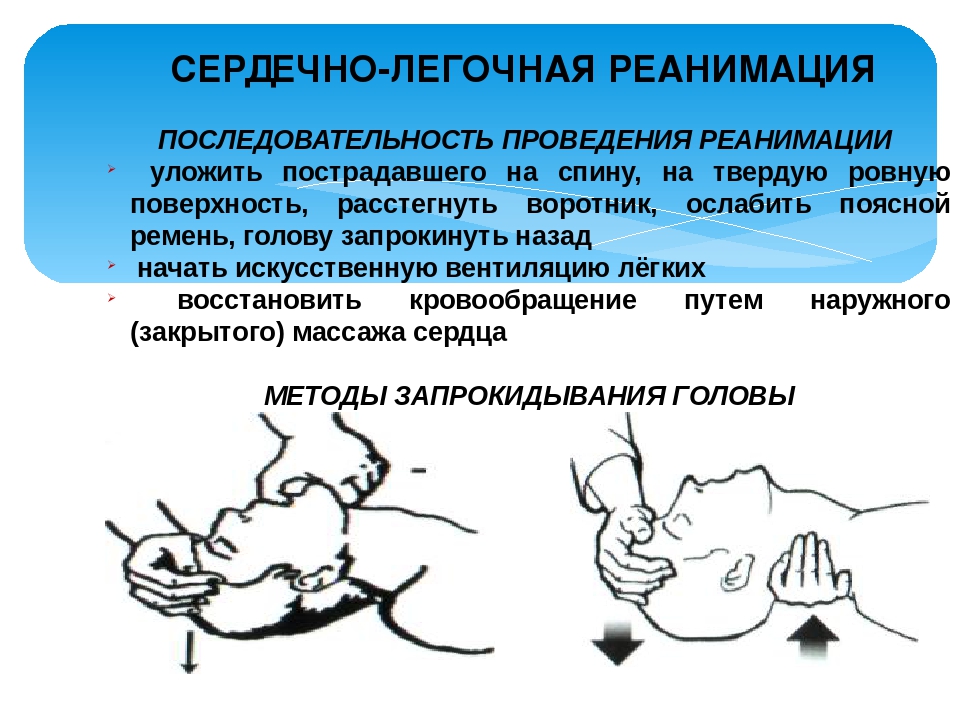

Положите человека на спину на твердой поверхности — земля, асфальт, стол, пол. Запрокиньте его голову, выдвиньте нижнюю челюсть вперед и приоткройте рот пострадавшего — это предотвратит западение языка и позволит эффективно проводить искусственное дыхание (тройной маневр Сафара).

При подозрении на травму шеи или если человек был обнаружен уже без сознания, ограничьтесь только выдвижением нижней челюсти и приоткрыванием рта (двойной маневр Сафара). Иногда этого оказывается достаточным, чтобы человек начал дышать.

Внимание! Наличие дыхания практически стопроцентно свидетельствует о том, что сердце человека работает. Если пострадавший дышит, его следует повернуть набок и оставить в таком положении до прибытия врачей. Наблюдайте за пострадавшим ,каждую минуту проверяя наличие пульса и дыхания.

При отсутствии пульса начинайте наружный массаж сердца. Для этого, если вы правша, то поместите основание правой ладони на нижнюю треть грудины (2-3 см ниже условной линии, проходящей через соски). Наложите на него основание левой ладони и переплетите пальцы, как показано на рисунке.

Руки должны быть прямыми! Нажимайте всем телом на грудную клетку пострадавшего с частотой 100-120 нажатий в минуту. Глубина нажатия — 5-6 см. Не делайте больших перерывов — отдыхать можно не более 10 секунд. Давайте грудной клетке полностью расправиться после нажатия, но не отрывайте рук от нее.

Глубина нажатия — 5-6 см. Не делайте больших перерывов — отдыхать можно не более 10 секунд. Давайте грудной клетке полностью расправиться после нажатия, но не отрывайте рук от нее.

Наиболее эффективный метод искусственного дыхания — «изо рта в рот». Для его проведения после тройного или двойного маневра Сафара накройте рот пострадавшего своим ртом, зажмите его нос пальцами одной руки и произведите энергичный выдох длительностью 1 секунда. Дайте больному выдохнуть.

Эффективность искусственного дыхания определяется движениями грудной клетки, которая должна подниматься и опускаться при вдохе-выдохе. Если этого нет, значит у человека закупорены дыхательные пути. Проверьте еще раз ротовую полость — возможно, вы увидите инородное тело, которое можно извлечь. В любом случае не прерывайте сердечно-легочную реанимацию.

ВНИМАНИЕ! По рекомендациям Американской ассоциации кардиологов вы можете отказаться от проведения искусственного дыхания, так как компрессии грудной клетки обеспечивают организму необходимый минимум воздуха. Однако искусственное дыхание повышает на несколько процентов вероятность положительного эффекта от СЛР. Поэтому по возможности его все-таки следует проводить, помня о том, что человек может быть болен инфекционным заболеванием типа гепатита или ВИЧ-инфекции.

Однако искусственное дыхание повышает на несколько процентов вероятность положительного эффекта от СЛР. Поэтому по возможности его все-таки следует проводить, помня о том, что человек может быть болен инфекционным заболеванием типа гепатита или ВИЧ-инфекции.

Один человек не способен одновременно и нажимать на грудную клетку и проводить искусственное дыхание, поэтому действия следует чередовать: после каждых 30 нажатий должны производиться 2 дыхательных движения.

Каждые две минуты следует останавливаться и проверять наличие пульса. Если он появится — нажатия на грудную клетку следует прекратить.

Подробный алгоритм проведения сердечно-легочной реанимации взрослым и подросткам представлен в видео-обзоре:

Прекращение сердечно-легочной реанимации производится:

- при появлении самостоятельного дыхания и пульса;

- при появлении признаков биологической смерти;

- спустя 30 минут после начала реанимационных мероприятий;

- если реаниматор полностью истощен физически и не способен дальше производить СЛР.

Многочисленные исследования показывают, что проведение сердечно-легочной реанимации более 30 минут может привести к появлению сердечного ритма. Однако за это время кора головного мозга погибает и человек не способен прийти в себя. Именно поэтому установлен получасовой интервал, в течение которого у пострадавшего есть шанс на выздоровление.

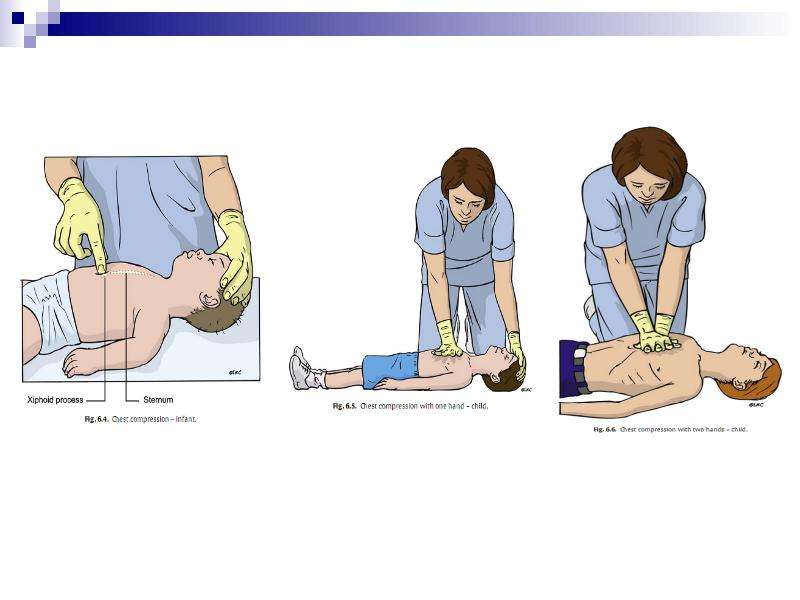

Особенности сердечно-легочной реанимации у детейВ детском возрасте более частой причиной клинической смерти является асфиксия. Поэтому этой категории пациентов особенно важно проводить весь комплекс реанимационных мер — и наружный массаж сердца, и искусственное дыхание.

Обратите внимание: если взрослого человека допускается оставить на очень короткое время для того, чтобы позвать на помощь, то ребенку сначала надо в течение двух минут проводить СЛР, и лишь после этого можно отлучиться на несколько секунд.

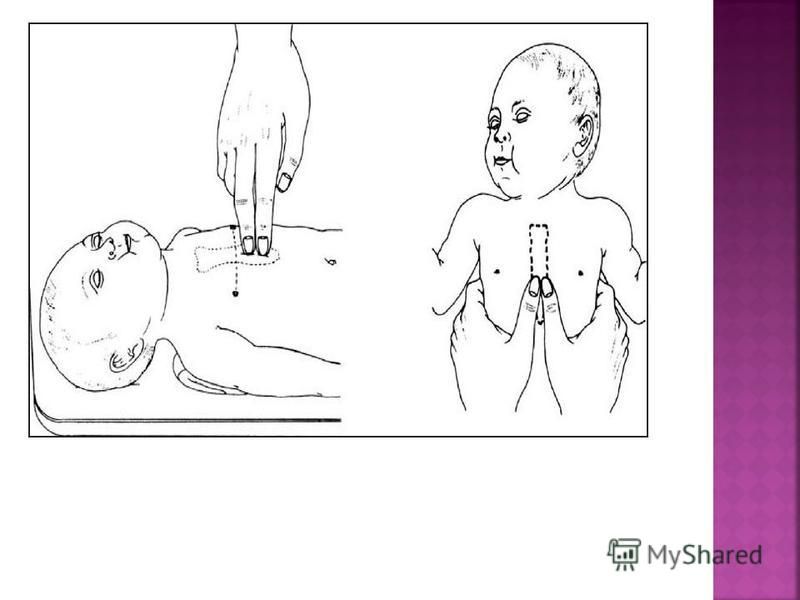

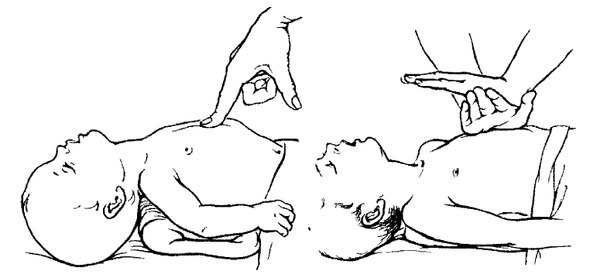

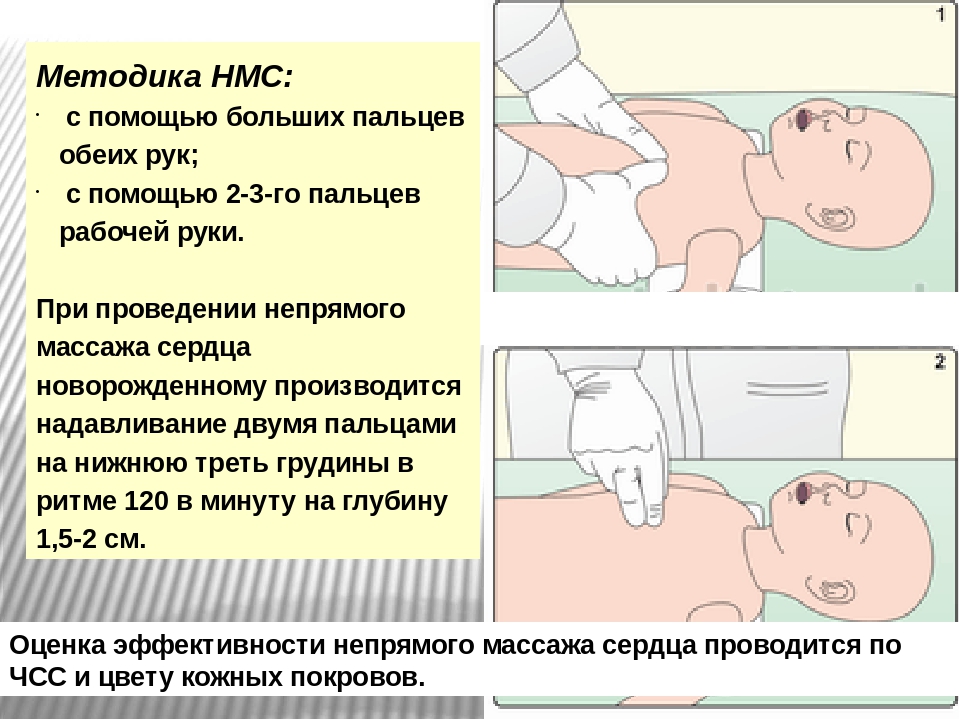

Проводить нажатия грудной клетки у ребенка следует с той же частотой и амплитудой, что и у взрослых. В зависимости от его возраста нажимать можно двумя или одной рукой. У грудничков эффективен метод, при котором грудную клетку малыша обхватывают обеими ладонями, помещая большие пальцы на середину грудины, а остальные плотно прижимают к бокам и спинке. Нажатия производят большими пальцами.

В зависимости от его возраста нажимать можно двумя или одной рукой. У грудничков эффективен метод, при котором грудную клетку малыша обхватывают обеими ладонями, помещая большие пальцы на середину грудины, а остальные плотно прижимают к бокам и спинке. Нажатия производят большими пальцами.

Соотношение нажатий и дыхательных движений у детей может быть либо 30:2, либо если реаниматоров двое — 15:2. У новорожденных соотношение составляет 3 нажатия на одно дыхательное движение.

Рекомендуем посмотреть видео-обзор, в котором доктор Комаровский рассказывает об особенностях сердечно-легочной реанимации детей:

Остановка сердца — не такое редкое явление, как кажется, и своевременно оказанная помощь может дать человеку неплохой шанс на дальнейшую жизнь. Обучиться алгоритму действий в экстренных ситуациях может каждый. Для этого даже не нужно поступать в медицинский институт.

Достаточно просмотра качественных обучающих видео по сердечно-легочной реанимации, нескольких уроков с инструктором и периодического обновления знаний — и вы сможете стать пусть непрофессиональным, но спасателем. И кто знает, может быть, когда-нибудь вы дадите кому-то шанс на жизнь.

Достаточно просмотра качественных обучающих видео по сердечно-легочной реанимации, нескольких уроков с инструктором и периодического обновления знаний — и вы сможете стать пусть непрофессиональным, но спасателем. И кто знает, может быть, когда-нибудь вы дадите кому-то шанс на жизнь.Бозбей Геннадий Андреевич, врач скорой медицинской помощи

101,588 просмотров всего, 8 просмотров сегодня

Загрузка…Первая помощь в случае остановки сердца или дыхания – статьи о здоровье

Экстренная сердечно-легочная реанимация нужна при различных внезапных состояниях, в частности, это первая помощь при остановке кровообращения. Причиной остановки могут стать различные обстоятельства, как сердечные заболевания, так и несчастные случаи. Остановка кровообращения приводит к нарушению снабжения кислородом всех систем органов, а, как известно, все клетки организма без поступления кислорода просто погибают. По этой причине помощь должна быть оказана своевременно, правильно и быстро. С каждой секундой промедления шансы на спасение пострадавшего уменьшаются. Потому, если вы оказались свидетелем ситуации, при которой у человека останавливается сердце и прекращается дыхание, следует знать, как себя вести и что делать, ведь в ваших руках – жизнь человека!

По этой причине помощь должна быть оказана своевременно, правильно и быстро. С каждой секундой промедления шансы на спасение пострадавшего уменьшаются. Потому, если вы оказались свидетелем ситуации, при которой у человека останавливается сердце и прекращается дыхание, следует знать, как себя вести и что делать, ведь в ваших руках – жизнь человека!

Вот несколько важных советов, разработанных на основе последних рекомендаций:

- Рекомендации Американской Ассоциации сердечных заболеваний по СЛР и неотложной помощи при сердечно-сосудистых заболеваниях от 2010 года

- Руководство по реанимации изданное Европейским Реанимационным советом в 2010 году

- Международный согласительный отчет ILCOR по СЛР 2010 г., принятый 29 странами

1. На диагностику остановки сердца (кровообращения) и дыхания отводится не более 10 секунд! Несколько простых фактов, указующих на то, что пора переходить к активным реанимационным действиям:

- Полное отсутствие сознания у пострадавшего

- Человек не дышит или дышит неправильно

- Отсутствует пульса

После того, как точно установлен факт остановки кровообращения, пострадавшего укладывают на ровной поверхности (желательно твердой) в положение на спину. Ноги нужно слегка приподнять и уложить на возвышение (это улучшит приток крови к сердцу из нижних вен). Тело можно прикрыть одеялом, чтобы не допустить охлаждения.

Ноги нужно слегка приподнять и уложить на возвышение (это улучшит приток крови к сердцу из нижних вен). Тело можно прикрыть одеялом, чтобы не допустить охлаждения.

2. Дальнейшая тактика поведения:

- Первым делом нужно немедленно вызвать Скорую помощь

- После чего незамедлительно начать сердечно-легочную реанимацию (СЛР) пострадавшего

3. Непрямой массаж сердца, инструкции:

- Одна рука кладется ладонью на нижнюю треть грудины, так чтобы основной упор приходился на пясть. Другая рука кладется сверху

- Глубина надавливания (компрессий) должна составлять 5 см для взрослых людей, для детей 4-5см или 1/3 от диаметра грудной клетки

- Частота компрессий – 100 нажатий в минуту

- Соотношение компрессий и вдохов – 30 нажатий на 2 вдоха

4. Искусственное дыхание:

- Объем – 500-600 мл воздуха (6-7мл/кг) 6-10 вдохов в минуту

- Прерывание компрессий снижают шансы пострадавшего на выживание.

Постарайтесь делать вдох как можно быстрее, чтобы сократить паузы между компрессиями

Постарайтесь делать вдох как можно быстрее, чтобы сократить паузы между компрессиями - При этом следует избегать избыточной вентиляции легких

В идеале, спасателей должно быть двое и они должны сменять друг друга каждые 2 минуты! Как только проявится пульс и можно будет услышать дыхание пострадавшего, следует прекратить массаж и искусственную вентиляцию легких. До приезда скорой помощи вы сделали все, что смогли. Необходимо помнить, что при остановке кровообращения ухудшение может наступить очень внезапно и резко. В этот период может наступать клиническая смерть, которая продлится всего 4-6 минут. Это то время, которое есть у вас для оказания первой помощи и спасения жизни человека.

Особенности сердечно-легочной реанимации у детей

Авторы: В.И. Снисарь, д.м.н., профессор; Я.А. Сыроватко; Днепропетровская государственная медицинская академия

Тот, кто спас одну жизнь, спас целый мир.

Mishnah Sanhedrin

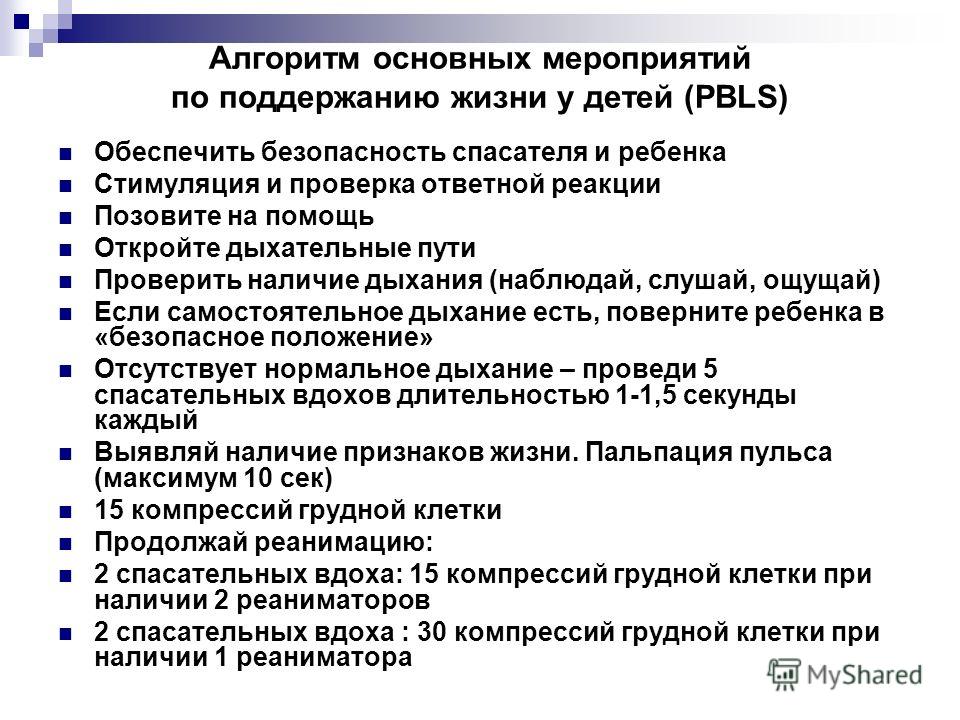

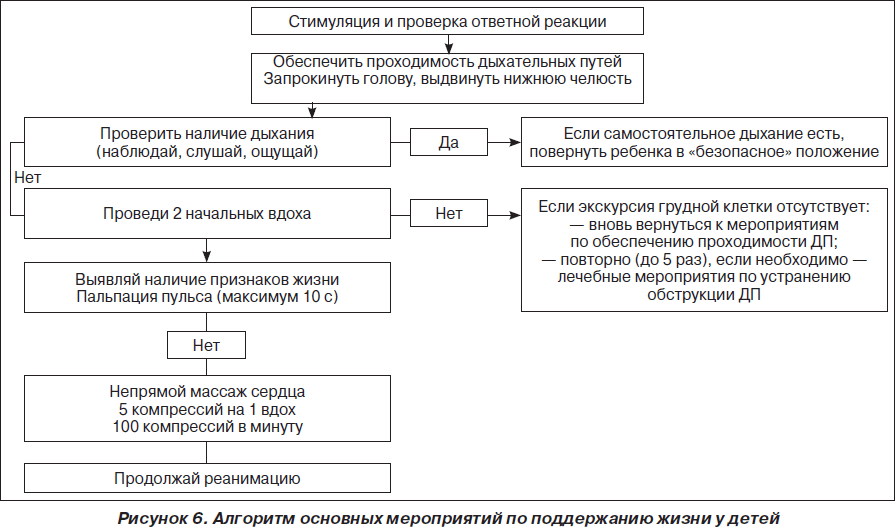

Особенностям сердечно-легочной реанимации у детей разных возрастов был посвящен семинар «Неотложные состояния в педиатрии», организованный Американо-австрийским фондом в г. Зальцбурге, на котором были утверждены алгоритмы основных мероприятий по поддержанию жизни у детей (Австрия, 2001).

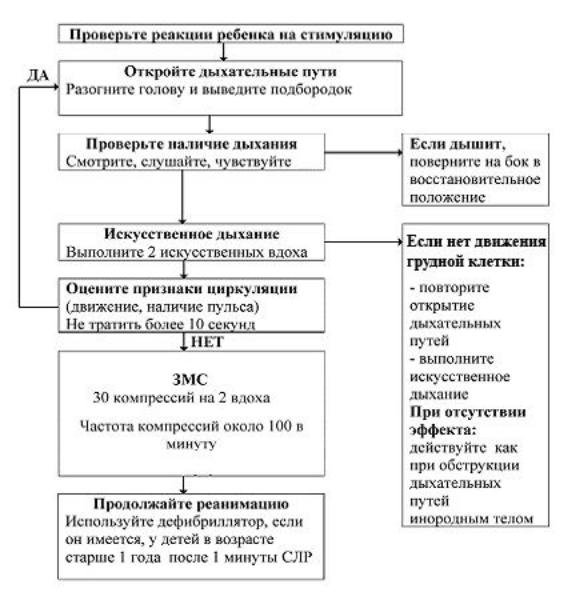

Последовательность реанимационных мероприятий у детей в общих чертах сходна с таковой у взрослых. В отличие от взрослых, при проведении мероприятий по поддержанию жизни у детей (пункты A, B и C) особое внимание уделяют пунктам А и В. Основы жизнеобеспечения (ABC) разработаны с целью поддержания кровообращения и вентиляции легких у больного, имеющего остановку сердца или дыхания. Первая ступень включает: восстановление проходимости дыхательных путей (Airway), восстановление дыхания и вентиляция легких (Breathing), поддержание кровообращения и остановка кровотечения (Circulation).

Реанимация взрослых основана на факте первичности сердечной недостаточности, у ребенка остановка сердца – финал процесса постепенного угасания физиологических функций организма, инициированного, как правило, дыхательной недостаточностью. Первичная остановка сердца у детей наблюдается очень редко, желудочковая фибрилляция и тахикардия являются ее причиной менее чем в 15% случаев. Многие дети имеют относительно длинную фазу «предостановки», что и определяет необходимость ранней диагностики данной фазы.

Первичная остановка сердца у детей наблюдается очень редко, желудочковая фибрилляция и тахикардия являются ее причиной менее чем в 15% случаев. Многие дети имеют относительно длинную фазу «предостановки», что и определяет необходимость ранней диагностики данной фазы.

Вариабельность результатов реанимационных мероприятий у детей – следствие как исходной причины, которая привела к клинической смерти ребенка, так и отсутствие единого стандарта по поддержанию его жизни. В 1997 году International Liaison Committee on Resuscitation (ILCOR) опубликовал серию консультативных заявлений, включающих протоколы реанимационных мероприятий у детей, которые послужили основой для создания национальных протоколов, а также определили основные направления научных исследований в данной области. (Примечание: для практической реализации технологии реанимации в педиатрии на основании анатомических, физиологических и эпидимиологических исследований детьми принято считать пациентов в возрасте до восьми лет. При этом исходя из практических целей выделяют младенцев – детей в возрасте до одного года и непосредственно детей – от года до 8 лет. У лиц более старшего возраста методика реанимации идентична методике для взрослых.)

При этом исходя из практических целей выделяют младенцев – детей в возрасте до одного года и непосредственно детей – от года до 8 лет. У лиц более старшего возраста методика реанимации идентична методике для взрослых.)

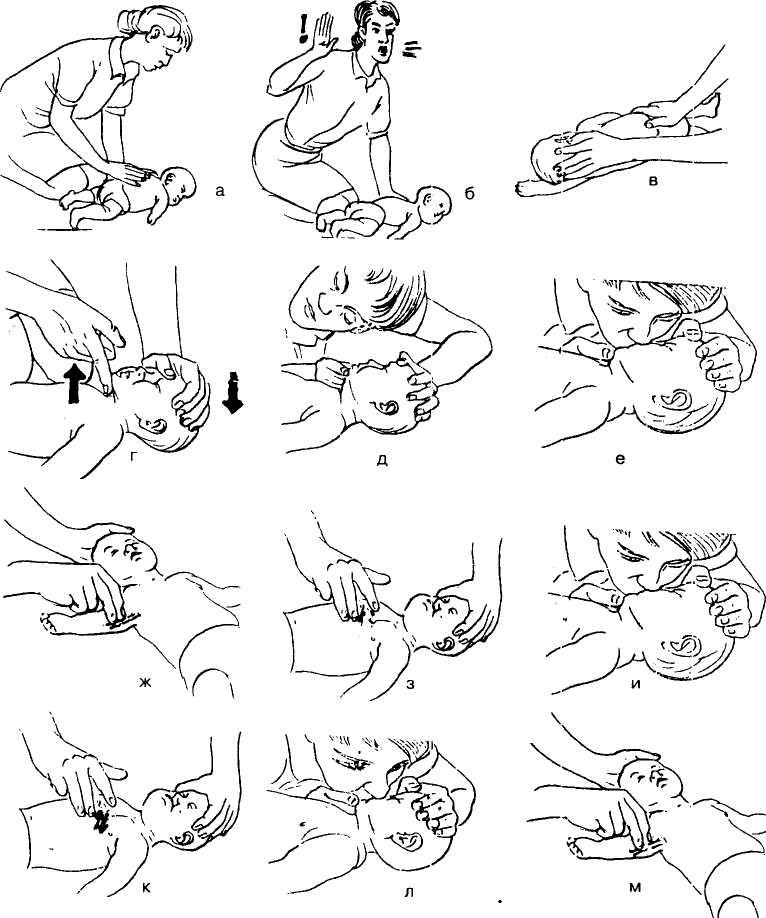

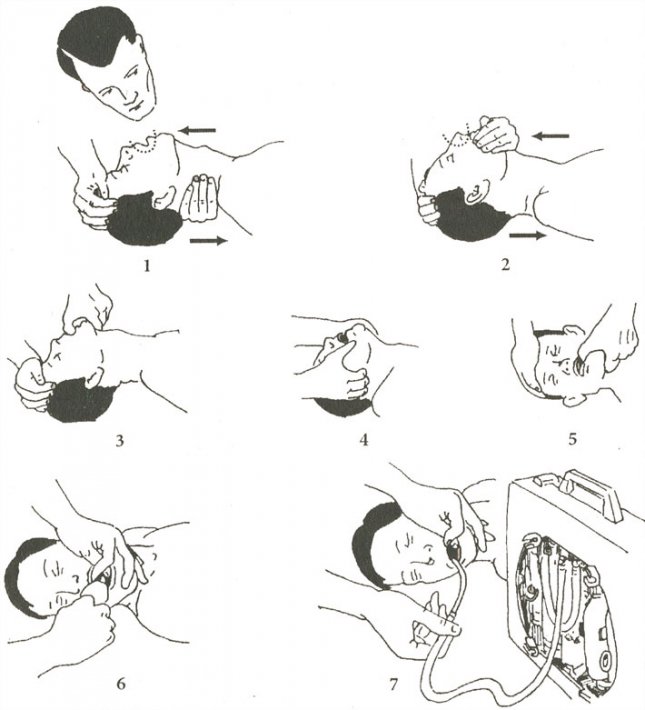

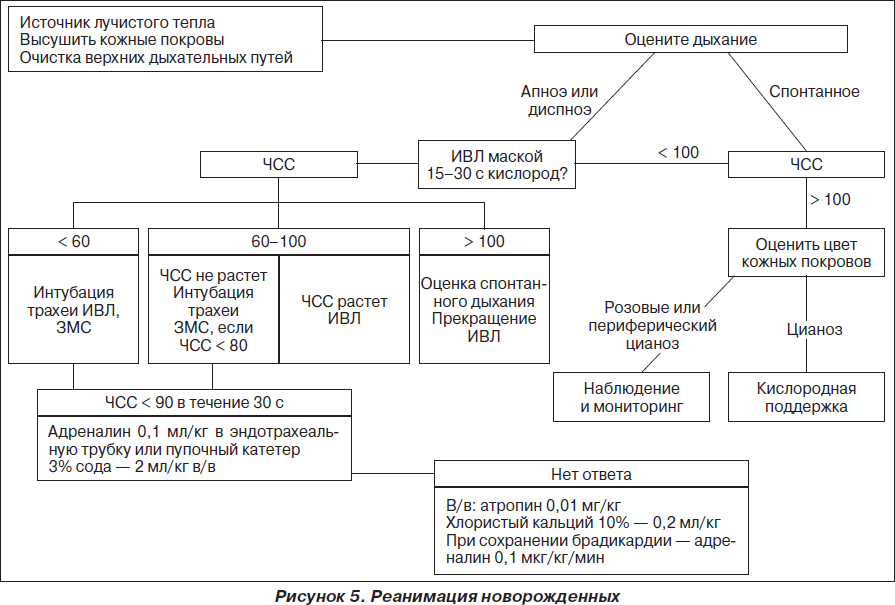

Методика педиатрической реанимации состоит из двух этапов, которые представлены ниже в виде схем-алгоритмов (рис. 1 и 2).

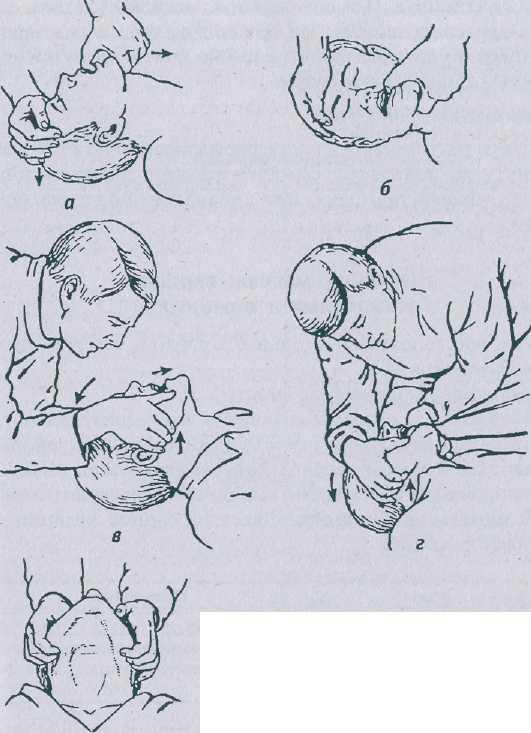

Освобождение дыхательных путей (ДП) у пациентов с потерей сознания направлено на уменьшение обструкции, частой причиной которой является западение языка. Если тонус мышц нижней челюсти достаточный, то запрокидывание головы вызовет движение нижней челюсти вперед и откроет ДП. При отсутствии достаточного тонуса запрокидывание головы нужно сочетать с выдвижением вперед нижней челюсти (рис. 3). У детей грудного возраста существуют особенности выполнения этой манипуляции: не следует чрезмерно запрокидывать голову ребенка (рис. 4), сжимать мягкие ткани подбородка, так как это может дать в результате обструкцию ДП.

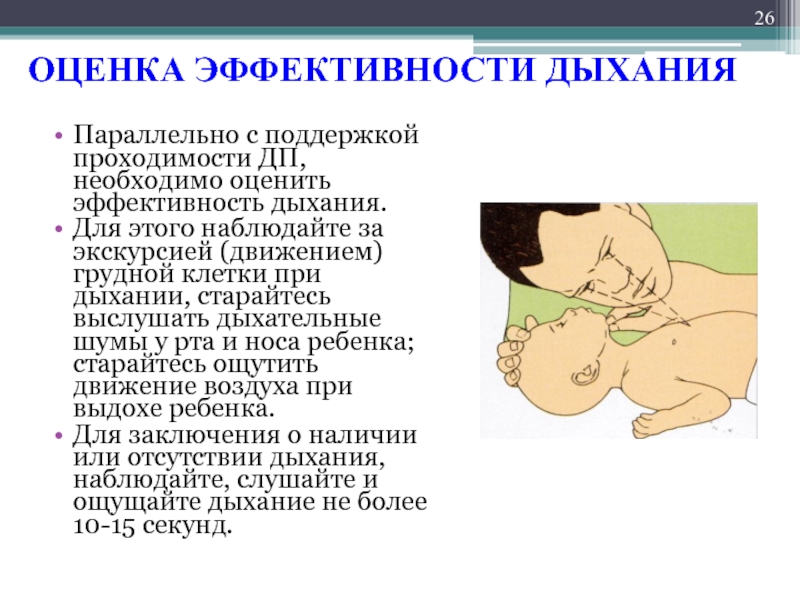

После освобождения ДП нужно еще раз проверить, насколько эффективно дышит пациент: мы присматриваемся, прислушиваемся, наблюдаем за движениями его грудной клетки и живота. Часто освобождение ДП и поддержание их свободной проходимости достаточны для того, чтобы пациент в последующем дышал эффективно.

Часто освобождение ДП и поддержание их свободной проходимости достаточны для того, чтобы пациент в последующем дышал эффективно.

Особенность проведения искусственной вентиляции легких у детей раннего возраста определяется тем, что маленький диаметр ДП ребенка обеспечивает большое сопротивление потоку вдыхаемого воздуха. Для минимизации развивающегося высокого давления и предупреждения развития перерастяжения желудка вдохи должны производиться медленно. Частота дыхательных циклов определяется возрастом и отмечена в таблице. Адекватный объем каждого вдоха – объем, обеспечивающий адекватные движения грудной клетки.

У детей до 1 года реанимирующий, оказывающий помощь, своим ртом плотно и герметично захватывает нос и рот ребенка (рис. 5), у старших детей – предварительно двумя пальцами зажимает нос пациента и своим ртом накрывает его рот (рис. 6).

Как мы уже отмечали, в детской практике остановка сердца обычно происходит вторично по отношению к обструкции ДП, которую чаще всего вызывают инородное тело, инфекция или аллергический процесс, что приводят к отеку ДП. Очень важна дифференциальная диагностика обструкции ДП, вызванной инородным телом, и инфекции. На фоне инфекции действия по удалению инородного тела опасны, так как могут привести к ненужной задержке в транспортировке и лечении пациента. При обструкции ДП инородным телом у пациентов без цианоза, с адекватной вентиляцией следует стимулировать кашель и нецелесообразно использовать искусственное дыхание.

Очень важна дифференциальная диагностика обструкции ДП, вызванной инородным телом, и инфекции. На фоне инфекции действия по удалению инородного тела опасны, так как могут привести к ненужной задержке в транспортировке и лечении пациента. При обструкции ДП инородным телом у пациентов без цианоза, с адекватной вентиляцией следует стимулировать кашель и нецелесообразно использовать искусственное дыхание.

Методика устранения обструкции ДП, вызванной инородным телом, зависит от возраста ребенка. Очищать пальцем верхние ДП вслепую у детей не рекомендуется, поскольку в этот момент можно протолкнуть инородное тело глубже. В том случае, если инородное тело видно, его можно удалить, используя зажим Келли или пинцет Меджила. Надавливание на живот не следует применять у детей до 1 года, так как существует потенциальная угроза повреждения органов брюшной полости, особенно печени.

Ребенку в этом возрасте можно оказать помощь, удерживая его на руке в позиции «всадника» с головой, опущенной ниже туловища (рис. 7). Голову ребенка поддерживают рукой вокруг нижней челюсти и грудной клетки. По спине между лопатками быстро наносят 4 удара проксимальной частью ладони, затем ребенка укладывают на спину так, чтобы голова его была ниже туловища в течение всей манипуляции. Выполняют 4 надавливания на грудную клетку. Если ребенок слишком крупный, чтобы поместить его на предплечье, ребенка помещают на бедре так, чтобы голова была ниже туловища. После очистки ДП и восстановления их свободной проходимости, если отсутствует спонтанное дыхание, начинают искусственное. У детей старшего возраста или взрослых при обструкции ДП инородным телом рекомендуют использовать прием Хеймлиха – серию субдиафрагмальных надавливаний (рис. 8).

7). Голову ребенка поддерживают рукой вокруг нижней челюсти и грудной клетки. По спине между лопатками быстро наносят 4 удара проксимальной частью ладони, затем ребенка укладывают на спину так, чтобы голова его была ниже туловища в течение всей манипуляции. Выполняют 4 надавливания на грудную клетку. Если ребенок слишком крупный, чтобы поместить его на предплечье, ребенка помещают на бедре так, чтобы голова была ниже туловища. После очистки ДП и восстановления их свободной проходимости, если отсутствует спонтанное дыхание, начинают искусственное. У детей старшего возраста или взрослых при обструкции ДП инородным телом рекомендуют использовать прием Хеймлиха – серию субдиафрагмальных надавливаний (рис. 8).

Неотложная крикотиреотомия – один из вариантов поддержания проходимости ДП у больных, которым не удается интубировать трахею.

Как только ДП освобождены и выполнено два пробных дыхательных движения, необходимо установить, была у ребенка только остановка дыхания или одновременно и остановка сердца. Выясняют, отсутствует ли пульс на крупных артериях. У детей до 1 года пульс оценивают на плечевой артерии (рис. 9), короткая и широкая шея младенца делает затруднительным быстрый поиск сонной артерии. У детей старшего возраста, как и у взрослых, пульс оценивают на сонной артерии (рис. 10). Когда у ребенка определяется пульс, но нет эффективной вентиляции, проводят только искусственное дыхание. Отсутствие пульса является показанием к проведению искусственного кровообращения с помощью закрытого массажа сердца, который никогда не выполняют без искусственной вентиляции.

Выясняют, отсутствует ли пульс на крупных артериях. У детей до 1 года пульс оценивают на плечевой артерии (рис. 9), короткая и широкая шея младенца делает затруднительным быстрый поиск сонной артерии. У детей старшего возраста, как и у взрослых, пульс оценивают на сонной артерии (рис. 10). Когда у ребенка определяется пульс, но нет эффективной вентиляции, проводят только искусственное дыхание. Отсутствие пульса является показанием к проведению искусственного кровообращения с помощью закрытого массажа сердца, который никогда не выполняют без искусственной вентиляции.

СТАТТІ ЗА ТЕМОЮ

12.02.2021 Неврологія Терапія та сімейна медицина Вторинна профілактика інсульту:огляд актуальних рекомендаційСерцево-судинні (ССЗ) та судинно-мозкові захворювання є однією з основних причин інвалідності та смертності серед населення в усьому світі. Особливо ця проблема актуальна в Україні, де у структурі загальної смертності 66,3% припадають на смерть від серцево-судинних (СС), у тому числі цереброваскулярних захворювань. З-поміж останніх окремо виділяють інсульти, які щорічно розвиваються у 16 млн жителів планети, 6 млн з яких помирають, переважна більшість потребують сторонньої допомоги і лише 10% повертаються до повноцінного життя….

Особливо ця проблема актуальна в Україні, де у структурі загальної смертності 66,3% припадають на смерть від серцево-судинних (СС), у тому числі цереброваскулярних захворювань. З-поміж останніх окремо виділяють інсульти, які щорічно розвиваються у 16 млн жителів планети, 6 млн з яких помирають, переважна більшість потребують сторонньої допомоги і лише 10% повертаються до повноцінного життя….

Поширеність артеріальної гіпертензії (АГ) у світі та Україні зокрема поступово зростає. На сьогодні близько 40% населення нашої країни мають підвищений артеріальний тиск (АТ). Зважаючи на його роль як фактора ризику розвитку серцево-судинних захворювань (ССЗ) і передчасної смерті, актуальність адекватного лікування АГ із досягненням та утриманням цільового АТ не викликає сумнівів. Наявність у пацієнтів з АГ метаболічних порушень і супутньої патології ще більше ускладнює ситуацію. Досить часто АГ пов’язана з цукровим діабетом (ЦД), причому цей зв’язок є зворотним – наявність ЦД вдвічі підвищує частоту виявлення АГ, а в осіб з АГ зростає ризик розвитку ЦД….

На сьогодні близько 40% населення нашої країни мають підвищений артеріальний тиск (АТ). Зважаючи на його роль як фактора ризику розвитку серцево-судинних захворювань (ССЗ) і передчасної смерті, актуальність адекватного лікування АГ із досягненням та утриманням цільового АТ не викликає сумнівів. Наявність у пацієнтів з АГ метаболічних порушень і супутньої патології ще більше ускладнює ситуацію. Досить часто АГ пов’язана з цукровим діабетом (ЦД), причому цей зв’язок є зворотним – наявність ЦД вдвічі підвищує частоту виявлення АГ, а в осіб з АГ зростає ризик розвитку ЦД….

Актуальною проблемою сучасної кардіології є різноманітні порушення серцевого ритму, які можуть виникати як у молодому, так і в похилому віці. Досвідом щодо доцільності застосування антиаритмічної терапії та її призначення при різних порушеннях серцевого ритму поділилися провідні вітчизняні вчені-аритмологи в межах української фахової школи «Діагностика та лікування серцево-судинних захворювань» (22‑23 жовтня 2020 року)….

Досвідом щодо доцільності застосування антиаритмічної терапії та її призначення при різних порушеннях серцевого ритму поділилися провідні вітчизняні вчені-аритмологи в межах української фахової школи «Діагностика та лікування серцево-судинних захворювань» (22‑23 жовтня 2020 року)….

Постінсультна реабілітація – це комплекс заходів, спрямованих на продовження інтенсивної невідкладної терапії, щоб зробити все можливе, аби зменшити шкоду, нанесену головному мозку хворого. Основна мета таких інтервенцій полягає в тому, щоб почати діяти одразу ж після екстреного лікування, щоб пацієнти могли максимально швидко адаптуватися та відновити соціальне функціонування….

Основна мета таких інтервенцій полягає в тому, щоб почати діяти одразу ж після екстреного лікування, щоб пацієнти могли максимально швидко адаптуватися та відновити соціальне функціонування….

Первая помощь в случае утопления

Утопление является третьей по значимости причиной смерти от непреднамеренных травм в мире – на него приходится 7% всех случаев смерти, связанных с травмами. По оценкам Всемирной организации здравоохранения, в мире ежегодно происходит 388 000 случаев смерти от утопления. Наибольшему риску утопления подвергаются дети, мужчины и люди с беспрепятственным доступом к воде.

Утопление определяется как процесс, в результате первичного нарушения дыхания из-за полного или частичного погружения в любую жидкую среду. Это определение подразумевает наличие границы между жидкостью и воздухом у входа в дыхательные пути пострадавшего, которая препятствует его нормальному дыханию. Пострадавший может остаться жив или умереть, но независимо от исхода он или она считаются пострадавшими от утопления.

Пострадавший может остаться жив или умереть, но независимо от исхода он или она считаются пострадавшими от утопления.

Причем, погружением называется ситуация, когда лицо пострадавшего находится под водой или покрыто водой. Асфиксия и остановка сердца происходят в течении небольшого времени после погружения. При частичном погружении голова остаётся выше уровня воды, в большинстве случаев благодаря поддержке спасательного жилета. В большинстве подобных ситуаций дыхательные пути пострадавшего остаются открытыми, хотя аспирация возможна при заплёскивании воды в лицо или в результате утраты сознания с погружением лица в воду, наступает гипотермия.

Важную роль для первых попыток спасения и реанимации играют присутствующие на месте происшествия люди. Оказание помощи и последовательность базовой СЛР при утоплении отражает критическую важность быстрого устранения гипоксии. Есть сообщения о благоприятном неврологическом исходе нескольких пострадавших после пребывания в воде более 25 минут, однако эти редкие случаи почти все зафиксированы у детей, тонувших в ледяной воде, когда гипотермия предшествовала гипоксии, или тонувших внутри автомобилей.

При оказании помощи утопающему всегда необходимо помнить о персональной безопасности. Когда это возможно, нужно стараться спасти утопающего без самостоятельного вхождения в воду, что может быть связано с риском для собственной жизни и поэтому должно выполняться профессиональными спасателями или людьми с хорошей плавательной подготовкой. Если утопающий близко к суше, то ему может помочь голосовая подсказка, протянутое средство спасения (палка, одежда, верёвка или спасательный круг), а также подход на лодке или другом плавательном средстве. Если избежать самостоятельного вхождения в воду невозможно, то необходим спасательный жилет или круг. Безопаснее входить вводу вдвоем, чем одному.

Устранение угрожающих факторов возможно при быстром извлечении утопающего из воды. Отметим, что частота травм шейного отдела позвоночника у утопающих очень невелика и особые предосторожности нужны, только когда есть сведения о нырянии в мелкую воду или вероятность травмирования возможна после скатывания с водных горок, катания на водных лыжах, кайтсерфинге или гидроцикле. Если пострадавший не дышит (или дышит неправильно), то его нужно как можно скорее извлечь из воды, пытаясь при этом ограничить подвижность шеи вручную. Во время извлечения из воды стараться поддерживать его в горизонтальном положении.

Если пострадавший не дышит (или дышит неправильно), то его нужно как можно скорее извлечь из воды, пытаясь при этом ограничить подвижность шеи вручную. Во время извлечения из воды стараться поддерживать его в горизонтальном положении.

После извлечения из воды определяют наличие сознания у пострадавшего, затем восстанавливают проходимость дыхательных путей путем запрокидывания головы с подъемом подбородка, выдвижения нижней челюсти и в течение не более 10 секунд определяют признаки жизни: наличие нормального дыхания с помощью слуха, зрения и осязания и, при наличии навыка, наличие кровообращения, путем проверки пульса на магистральных артериях (параллельно с проверкой наличия дыхания).

При отсутствии сознания и нормального дыхания приступают к проведению базовой СЛР до появления признаков жизни в объеме давления руками на грудину пострадавшего и искусственного дыхания «Рот ко рту» или «Рот к носу». Возможно искусственное дыхание с использованием специальных устройств (лицевого экрана, лицевой маски).

Последовательность алгоритма базовой СЛР при утоплении имеет отличия и отражает критическую важность быстрого устранения гипоксии. В данном случае раннее начало искусственного дыхания повышает выживаемость.

Как можно скорее нужно сделать пять искусственных вдохов. Для этого следует открыть дыхательные пути пострадавшего, зажать его нос двумя пальцами и выполнить выдох в дыхательные пути пострадавшего в течение 1 с. Ориентиром достаточного объема вдуваемого воздуха является начало подъема грудной клетки, определяемое участником оказания первой помощи визуально. После этого, продолжая поддерживать проходимость дыхательных путей, необходимо дать пострадавшему совершить пассивный выдох, после чего повторить вдох искусственного дыхания. По возможности вентиляцию дополняют использованием кислорода.

Профессиональные спасатели могут предпринять попытку вентиляции в воде, пользуясь поддержкой плавучего спасательного средства. Если спасатель находит утонувшего в глубокой открытой воде, он может начать вентиляцию – если обучен этому – еще до извлечения на сушу или на спасательное плавсредство.

После проведения пяти искусственных вдохов приступают к надавливаниям на грудину пострадавшего и в дальнейшем сочетают 30 надавливаний с 2 искусственными вдохами. При совершении надавливаний основание ладони помещается на середину грудиной клетки пострадавшего, кисти рук берутся в замок, руки выпрямляются в локтевых суставах. Надавливания на грудину осуществляются на твердой ровной поверхности на глубину 5-6 см с частотой 100-120 в минуту перпендикулярно плоскости грудины. У пострадавших от утопления безвентиляционная реанимация, при которой приоритетом являются давления руками на грудину, скорее всего будет не эффективной и ее следует избегать!

В некоторых ситуациях при проведении реанимационных мероприятий изо рта пострадавшего поступает массивное количество пены, образующейся при смешивании движущегося воздуха с водой. Не пытайтесь удалять пену, так как она будет поступать и дальше. Продолжайте искусственное дыхание/вентиляцию до прибытия бригады скорой медицинской помощи.

Также, во время реанимации при утоплении типично проглатывание/вдыхание воды, возможно и проглатывание желудочного содержимого. Нет необходимости удалять попавшую воду из дыхательных путей, если это полностью не препятствует вентиляции. В таком случае, пострадавшего следует повернуть на бок и удалить имеющиеся массы доступными способами. При подозрении на травму шейного отдела позвоночника все перемещения пострадавшего осуществляются при поддерживании его головы, шеи и туловища на одной линии, что требует участия нескольких спасателей.

Реанимационные мероприятия необходимо продолжать до прибытия бригады скорой медицинской помощи или других служб, участвующих в ликвидации последствий несчастного случая, и распоряжения их сотрудников о прекращении этих действий, либо до появления явных признаков жизнедеятельности у пострадавшего (появления самостоятельного дыхания, возникновения кашля, произвольных движений).

В случае длительного проведения реанимационных мероприятий и возникновения физической усталости у участника оказания первой помощи, необходимо привлечь помощника к осуществлению этих мероприятий. Все современные рекомендации по проведению сердечно-легочной реанимации предусматривают смену ее участников примерно каждые 2 минуты, или спустя 5-6 циклов надавливаний на грудину и искусственных вдохов.

Все современные рекомендации по проведению сердечно-легочной реанимации предусматривают смену ее участников примерно каждые 2 минуты, или спустя 5-6 циклов надавливаний на грудину и искусственных вдохов.

Эффект КСО: настроения в социальных сетях и влияние на бренды

Когда компании вкладывают свое время, талант и финансовую поддержку в сообщества, они также укрепляют свои бренды. Вот почему Фонд Торговой палаты США (USCCF) в партнерстве с IBM провел революционный анализ социальных настроений в отношении практики корпоративного гражданства. Это первое в своем роде исследование — Эффект КСО: настроения в социальных сетях и влияние на бренды — было инициировано грантом IBM Impact Grant и убедительно продемонстрировало, что участие в корпоративной социальной ответственности (КСО) оказывает влияние на репутация организации — удивительным образом.

Частный сектор — неотъемлемая часть любого сообщества. Помимо предоставления рабочих мест, предприятия по всей стране привлекают к работе заинтересованные стороны. Хотя сообществам, безусловно, лучше, когда компании вовлечены, мы считаем, что компании получают вторичную выгоду, когда они участвуют в сообществе — положительное влияние на их бренд.

Хотя сообществам, безусловно, лучше, когда компании вовлечены, мы считаем, что компании получают вторичную выгоду, когда они участвуют в сообществе — положительное влияние на их бренд.

Основные моменты отчета Включают:

- Исследования показывают, что для компаний есть реальная ценность стратегически формировать и обсуждать свои усилия в области корпоративной социальной ответственности в Интернете. побудить их написать об инициативах компании в области корпоративной социальной ответственности

- Продвижение работы компании в области корпоративной социальной ответственности превращает людей, которые думают о компании «нейтрально», в «положительно»

- Со временем компании, которые активизировали продвижение КСО, работают в Интернете, улучшили свое восприятие пользователями социальных сетей

- Компании могут оценить ожидаемый объем болтовни в социальных сетях на основе их чистого дохода с помощью алгоритма IBM, называемого CSR Social Media Benchmark

Исследование и анализ стали возможными благодаря гранту воздействия от IBM, который предоставил как консалтинг, так и техническая поддержка. Двухлетнее совместное исследование измеряло общественное мнение с помощью IBM Social Media Analytics.

Двухлетнее совместное исследование измеряло общественное мнение с помощью IBM Social Media Analytics.

Загрузите отчет, чтобы узнать больше.

ЮНИСЕФ — Корпоративная социальная ответственность

Бизнес, дети и устойчивое развитие

Дети составляют почти треть населения мира и взаимодействуют с бизнесом как потребители, члены семей служащих и рабочие. Они представляют собой уникальную группу заинтересованных сторон в местных сообществах, а также в обществе в целом: у детей есть особые уязвимости и потребности, и в некоторых случаях деловая деятельность, не оказывающая негативного воздействия на взрослых, может быть очень вредной для прав и благополучия детей. .

Устранение этих воздействий предлагает огромный потенциал для улучшения прав детей и защиты их от вреда за счет того, как бизнес обращается со своими сотрудниками, управляет своими предприятиями, разрабатывает и продает свои продукты, предоставляет свои услуги и оказывает влияние на экономические и социальное развитие.

Несмотря на рост и усиление внимания к корпоративной ответственности и стратегиям устойчивости, особенно после принятия Руководящих принципов предпринимательской деятельности в аспекте прав человека Организации Объединенных Наций, дети редко рассматриваются бизнесом как отдельные заинтересованные стороны и правообладатели.Однако для достижения целей в области устойчивого развития бизнес должен стать пригодным для детей.

Как ЮНИСЕФ поддерживает лучший бизнес для детей

Рамочная программа ЮНИСЕФ «Лучший бизнес для детей» основана на существующей работе с бизнесом, отраслевыми платформами и правительствами для обеспечения уважения прав детей во всех бизнес-операциях и цепочках поставок.

ЮНИСЕФ занимается вопросами воздействия на детей по четырем основным подтемам. Они охватывают ключевые аспекты бизнес-операций — глобальные цепочки поставок и рабочие места, маркетинг и рекламу, мощь финансов и влияние цифровых технологий. Все они пронизывают мощную роль, которую бизнес может сыграть как защитник прав детей. В рамках этих направлений работы и различных отраслей (добывающий сектор, ИКТ, путешествия и туризм, спорт и т. Д.), Уделяя особое внимание связям с областями программных результатов, ЮНИСЕФ генерирует опыт и данные о воздействии деловой активности на детей и предоставляет множество ресурсов, руководств и инструментов для компаний, правительств и других заинтересованных сторон бизнеса о том, как разрабатывать и внедрять политику и методы, учитывающие права детей.

Они охватывают ключевые аспекты бизнес-операций — глобальные цепочки поставок и рабочие места, маркетинг и рекламу, мощь финансов и влияние цифровых технологий. Все они пронизывают мощную роль, которую бизнес может сыграть как защитник прав детей. В рамках этих направлений работы и различных отраслей (добывающий сектор, ИКТ, путешествия и туризм, спорт и т. Д.), Уделяя особое внимание связям с областями программных результатов, ЮНИСЕФ генерирует опыт и данные о воздействии деловой активности на детей и предоставляет множество ресурсов, руководств и инструментов для компаний, правительств и других заинтересованных сторон бизнеса о том, как разрабатывать и внедрять политику и методы, учитывающие права детей.

|

По мере того, как предприятия переходят к подходу, который также уделяет внимание общественной ценности как части их основных бизнес-моделей, ЮНИСЕФ ищет новые возможности для партнерства с частным сектором и выявления областей, представляющих общий интерес, и инновационных беспроигрышных ситуаций для детей и бизнес.

Обработка разреженной матрицы — Концепция матрицы сжатых разреженных строк (CSR) | от Saishruthi Swaminathan

Источник: https://www.loginworks.com/web-scraping-blogs/text-mining/Существует два общих типа матриц — плотная и разреженная

Разреженная матрица имеет наибольшее количество элементов как нули, в отличие от плотного, у которого большинство элементов ненулевые. В случае с большой матрицей, как правило, большинство элементов — нули. Следовательно, имеет смысл использовать только ненулевые значения для выполнения операций, поскольку ноль, умноженное на что-либо, всегда будет давать ноль.

Источник: https://www.coin-or.org/Ipopt/documentation/node38.html Scipy предлагает множество функций с разреженными матрицами, которые хранят только ненулевые элементы. Таким образом можно минимизировать объем памяти, необходимый для хранения данных. Процесс машинного обучения часто требует, чтобы фрейм данных находился в памяти. Он разбивает фрейм данных для размещения в ОЗУ. При сжатии данные легко помещаются в ОЗУ. Выполнение операций с использованием только ненулевых значений разреженной матрицы может значительно увеличить скорость выполнения алгоритма.

При сжатии данные легко помещаются в ОЗУ. Выполнение операций с использованием только ненулевых значений разреженной матрицы может значительно увеличить скорость выполнения алгоритма.

Алгоритм сжатых разреженных строк (CSR) — это один из типов, предоставляемых Scipy. Вот как это работает.

Короткое предложение

Это не короткое предложение

Дождя нет. Это?

ШАГ 1 — Индексирование

Присвоение номеров словам. Если слова повторяются, присвойте одинаковые номера. На этом этапе мы знаем, сколько слов присутствует во всем документе.

Индексирование начинается с 0. Первое слово является «коротким», и ему присваивается индекс «0», также каждое уникальное слово будет проиндексировано.Слово «Short» встречается дважды, из-за чего ему присваивается одно и то же значение индекса «0» каждый раз, когда оно встречается в документе.

ШАГ 2 — Векторное представление документа

Для каждой строки в документе создается векторное представление. Подсчитайте количество уникальных индексов. В этом случае у нас есть 8 индексов в диапазоне от 0 до 7, поэтому каждый документ (строка) представлен с использованием 8 значений, каждое из которых представляет количество раз, когда встречается определенное слово, соответствующее индексу.

Подсчитайте количество уникальных индексов. В этом случае у нас есть 8 индексов в диапазоне от 0 до 7, поэтому каждый документ (строка) представлен с использованием 8 значений, каждое из которых представляет количество раз, когда встречается определенное слово, соответствующее индексу.

(указатель, слово) — (0, короткое), (1, предложение), (2, это), (3, есть), (4, не), (5, а), (6, оно), (7, дождь)

01234567

[11000000]

[11111100]

[00021021]

Здесь значение 1 в первой позиции первого вектора указывает, что слово с индексом «0», которое является «коротким», встречается 1 время в документе.Значение 2 в 4-й позиции 3-го вектора указывает, что слово с индексом «3», которое является «есть», встречается в этом документе два раза.

ШАГ 3 — Создание разреженного вектора для каждого документа

Ниже представлено разреженное матричное представление каждого документа. Он удаляет все нулевые значения и сохраняет только ненулевые значения.

Документ 1: <0 1, 1 1>

Первый документ имеет значения только в первых двух позициях, поэтому представлены только они. (0 1) указывает, что 0-я позиция имеет значение 1, а (1 1) указывает, что 1-я позиция имеет значение 1.В (0 1) из <0 1, 1 1>, 0 соответствует индексу, тогда как 1 соответствует количеству раз, когда конкретный индекс встречается в документе (значении)

Документ 2: <0 1, 1 1, 2 1, 3 1, 4 1, 5 1>

Документ 3: <3 2, 4 1, 6 2, 7 1>

Для представления матрицы CSR требуется три массива — индекс, значение и указатель.

Индекс

Ind — [0, 1, 0, 1, 2, 3, 4, 5, 3, 4, 6, 7]

Индекс, полученный для каждого документа на шаге выше, объединяется в один.Размер индекса — это количество ненулевых символов в документе.

Значение

val — [1, 1, 1, 1, 1, 1, 1, 1, 2, 1, 2, 1]

Массив значений содержит значение, соответствующее каждому индексу, полученному из каждого документа. Размер индекса — это количество ненулевых символов в документе.

Размер индекса — это количество ненулевых символов в документе.

Указатель

Итак, мы объединили индекс и значение для всех строк, присутствующих в документе. Указатель помогает идентифицировать начало и конец каждого документа (строки) в полном текстовом документе в индексе и массиве значений.

ptr — [0, 2, 8, 12]

0 указывает начало документа 1 (строка 1) и заканчивается через две позиции после начала. С третьей позиции начинается document2 (line2) и заканчивается на 8-й позиции. С 9-й позиции начинается документ 3 (строка 3) и заканчивается на 12-й позиции. Это применимо как к массивам индексов, так и к массивам значений. Указатель помогает понять массивы индексов и значений. Имея массив индексов и указателей, можно указать начало и конец каждого документа.

Передача этих массивов даст матрицу CSR, и вот как работает функция csr_matrix в scipy.

Код

из scipy.sparse import *

из scipy import *

ind = [0, 1, 0, 1, 2, 3, 4, 5, 3, 4, 6, 7]

val = [1, 1, 1, 1, 1, 1, 1, 1, 2, 1, 2, 1]

ptr = [0, 2, 8, 12]

csr_matrix ((val, ind, ptr ))

Вывод: <разреженная матрица 3x8 типа '

с 12 сохраненными элементами в формате сжатой разреженной строки>

Вот как создается матрица CSR при работе с текстовыми документами.

…… Продолжение следует

На основе моих занятий по интеллектуальному анализу данных.

Праймер для сертификата Web PKI x509 — Mozilla

X.509 (в этом документе обозначается как x509) — это стандарт ITU для описания сертификатов. В этой статье представлен обзор того, что это такое и как они работают.

Для web-pki определены три версии стандарта x509. В этом документе мы будем ссылаться на текущий стандарт, используемый для web pki: x509 v3, который подробно описан в RFC 5280.Как правило, сертификаты x509 связывают подпись со сроком действия, открытым ключом, субъектом, эмитентом и набором расширений. Расширения определяют дополнительные свойства сертификата, такие как дополнительные атрибуты сертификата или ограничения на использование сертификата. Для того, чтобы сертификат был действительным, должны быть выполнены следующие три требования:

- Существует путь проверки от сертификата сайта к доверенному сертификату пользовательского агента (т.

Е. Если вы следуете пути эмитента, вы закончите самозаверяющий сертификат, который считается доверенным браузером).

Е. Если вы следуете пути эмитента, вы закончите самозаверяющий сертификат, который считается доверенным браузером). - Атрибуты сертификатов в пути проверки имеют допустимые параметры для этой проверки (например, срок действия всех сертификатов действителен на время выполнения проверки)

- Проверки отзыва считаются допустимыми для данной проверки.

Одна проблема, которая широко не известна, заключается в том, что граф доверия x509 — это не лес (группа деревьев, где каждый корень является доверенным корнем), а циклический граф, где один и тот же ключ / эмитент может быть корнем или промежуточным звеном. для другого корня в хранилище ключей браузеров (когда корни создают промежуточные звенья друг для друга, это называется перекрестной подписью).

Хотя RFC 5280 определяет 16 расширений для webpki, в этом документе мы будем описывать шесть расширений, которые мы считали важными для понимания. Сертификаты могут иметь другие расширения, не описанные в RFC 5280, но это выходит за рамки этого документа. Расширения могут быть помечены как критические или некритические, соответствующие библиотеки проверки сертификатов должны прекратить обработку проверки при обнаружении критического расширения, которое они не понимают (и должны продолжать обработку, если расширение помечено как некритическое). Mozila :: pkix имеет это поведение.

Расширения могут быть помечены как критические или некритические, соответствующие библиотеки проверки сертификатов должны прекратить обработку проверки при обнаружении критического расширения, которое они не понимают (и должны продолжать обработку, если расширение помечено как некритическое). Mozila :: pkix имеет это поведение.

Альтернативное имя субъекта

Это расширение определяет, какие другие имена (например, DNS-имена) допустимы для этого сертификата. Это позволяет использовать сертификат для нескольких FQDN, например, у вас может быть сертификат, действительный как для a.example.com, так и для b.example.com

Основные ограничения

Это позволяет утверждать сертификаты как выдача сертификатов (обязательно для сертификатов ЦС). Его также можно использовать для выражения максимальной глубины доверительного пути от центра сертификации.

Использование ключа

Это расширение используется для ограничения цели ключа в сертификате. Можно утверждать более одного ключевого использования. Примеры использования ключей:

Примеры использования ключей: digitalSignature , keyEncipherment , dataEncipherment , keyCertSign и cRLSign . Для сертификатов CA необходимо установить keyCertSign bit .

Расширенное использование ключа

Это еще одно битовое поле для ограничения использования ключа сертификата.В основном это касается того, для какого типа приложения был выдан сертификат. Примеры расширенного использования ключей: serverAuth , clientAuth и OCSPSigning . Для сертификатов конечных объектов для PKI это расширение должно существовать с установленным битом serverAuth .

Ограничения имен

Это расширение является эксклюзивным для CA и указывает ограничения на пространство имен для его дочерних элементов. Это одно из самых мощных расширений для предприятий, помогающее ограничить риск, связанный с потерей закрытого ключа центра сертификации.

Доступ к информации о полномочиях

Это расширение в основном используется для описания местоположения OCSP для проверки отзыва. Это обязательно для сертификатов, которые связаны с корнем в программе Mozilla CA.

Это шаги для создания сертификата для www.example.com. Замените это значение фактическим именем сервера в следующих шагах.

1. Сгенерируйте ключ, используя следующую команду:

-

openssl genpkey -алгоритм RSA -out key.pem -pkeyopt rsa_keygen_bits: 2048 - 2048 считается безопасным на ближайшие 4 года.

2. Создайте CSR с помощью этой команды:

-

openssl req -new -key key.pem -days 1096 -extensions v3_ca -batch -out example.csr -utf8 -subj '/CN=www.example.com' - Это создает новый запрос на подпись сертификата (CSR), который будет действителен в течение 3 лет.

3. Запишите файл расширений, создав новый файл с именем openssl. со следующим содержанием: ss.cnf

ss.cnf

- basicConstraints = CA: FALSE

- subjectAltName = DNS: www.example.com

- extendedKeyUsage = serverAuth

4. Самоподписать csr (с использованием SHA256) и добавить расширения, описанные в файле

- «openssl x509 -req -sha256 -days 3650 -in example.csr -signkey key.pem -set_serial $ ANY_INTEGER -extfile openssl.ss.cnf -out example.pem»

Теперь вы можете использовать пример.pem в качестве вашего certfile

Когда вы посещаете безопасный веб-сайт, Firefox проверяет сертификат веб-сайта, проверяя, что подписанный сертификат действителен, и проверяет, что сертификат, подписавший родительский сертификат, действителен, и так далее до корневого сертификата который известен как действительный. Эта цепочка сертификатов называется иерархией сертификатов.

Если ваши сертификаты будут использоваться только для подтверждения одного домена (например, * .yourcompany. com), но вы хотите, чтобы другие пользователи за пределами вашей организации могли просматривать ваш веб-сайт с помощью https без необходимости вручную импортировать корневой сертификат, то вы можете получите сертификат SSL от одного из центров сертификации, у которых уже есть корневой сертификат, включенный в основные браузеры.

com), но вы хотите, чтобы другие пользователи за пределами вашей организации могли просматривать ваш веб-сайт с помощью https без необходимости вручную импортировать корневой сертификат, то вы можете получите сертификат SSL от одного из центров сертификации, у которых уже есть корневой сертификат, включенный в основные браузеры.

Firefox использует набор корневых сертификатов X.509v3 по умолчанию для различных центров сертификации (ЦС). У корневых сертификатов, включенных по умолчанию, установлены «биты доверия», чтобы указать, могут ли корневые сертификаты ЦС использоваться для проверки сертификатов для серверов SSL, пользователей электронной почты S / MIME и / или объектов кода с цифровой подписью без необходимости запрашивать у пользователей дальнейшее разрешение или информация.

Центры сертификации подают заявку на включение своих корневых сертификатов по умолчанию в продукты Mozilla, следуя политике сертификации ЦС Mozilla и подав заявку на включение в соответствии с ЦС: How_to_apply. Пользователи могут изменить настройки корневого сертификата по умолчанию с помощью диспетчера сертификатов.

Пользователи могут изменить настройки корневого сертификата по умолчанию с помощью диспетчера сертификатов.

Некоторые организации используют набор центров сертификации, включенных в продукты Mozilla. Если вы хотите это сделать, вам следует прочитать соответствующую часть часто задаваемых вопросов Mozilla CA, прежде чем делать это.

Если вы собираетесь иметь собственный центр сертификации, мы рекомендуем создать 3 сертификата: долгосрочный корневой сертификат, среднесрочный промежуточный сертификат и краткосрочный сертификат конечного объекта. Этот тип иерархии позволяет распространять клиентам относительно простой долгосрочный корневой каталог и некоторую гибкость на промежуточном сертификате, чтобы вы могли изменять параметры на основе передовых методов и исследований безопасности.

Обновите * .example.com и * .example.net ниже, чтобы они соответствовали вашим доменам.

Предположения:

- Вы являетесь владельцем доменов * .example.com и * .

example.net.

example.net. - Ваш компьютер не подключен к Интернету.

Шаги по созданию корневого сертификата ЦС:

- Сгенерировать ключ

- «openssl genpkey -алгоритм RSA -out rootkey.pem -pkeyopt rsa_keygen_bits: 4096»

- 4096 считается безопасным на следующие 15 лет.

- Создать csr

- «openssl req -new -key rootkey.pem -days 5480 -extensions v3_ca -batch -out root.csr -utf8 -subj ‘/ C = US / O = Orgname / OU = SomeInternalName’

- Сделайте новый запрос на подпись сертификата (CSR), который будет действителен в течение 15 лет.

- Запись файла расширений (openssl.root.cnf)

- basicConstraints = критический, CA: TRUE

- keyUsage = keyCertSign, cRLSign

- subjectKeyIdentifier = хэш

- nameConstraints = разрешено; DNS: пример.com, разрешено; DNS: example.net

- Самоподписать csr (с использованием SHA256) и добавить расширения, описанные в файле

- «openssl x509 -req -sha256 -days 3650 -in root.

csr -signkey rootkey.pem -set_serial $ ANY_SMALL_INTEGER -extfile openssl.root.cnf -out root.pem»

csr -signkey rootkey.pem -set_serial $ ANY_SMALL_INTEGER -extfile openssl.root.cnf -out root.pem»

- «openssl x509 -req -sha256 -days 3650 -in root.

Теперь у вас есть файл CA pem со связанным ключом.

Следующие шаги создают промежуточный сертификат, действительный в течение 8 лет.

- Сгенерировать ключ

- «openssl genpkey -алгоритм RSA -out r = intkey.pem -pkeyopt rsa_keygen_bits: 3072 «

- 3072-битный ключ считается безопасным в течение следующих 8 лет.

- Создать csr

- «openssl req -new -key intkey.pem -days 2922 -extensions v3_ca -batch -out int.csr — utf8 -subj ‘/ C = US / O = Orgname / OU = SomeInternalName2’

- Сделайте новый запрос на подпись сертификата (CSR), который будет действителен в течение 8 лет.

- Запись файла расширений (openssl.int.cnf)

- basicConstraints = критический, CA: TRUE

- AuthorityKeyIdentifier = keyid, эмитент

- subjectKeyIdentifier = хэш

- keyUsage = keyCertSign, cRLSign

- extendedKeyUsage = serverAuth

- AuthorityInfoAccess = OCSP; URI: http: // ocsp.

example.com:8888/

example.com:8888/

- Подпишите промежуточный csr с помощью корневого ключа и промежуточных расширений

- «openssl x509 -req -sha256 -days 2922 -in int.csr -CAkey rootkey.pem -CA root.pem -set_serial $ SOME_LARGE_INTEGER -out int.pem -extfile openssl.int.cnf»

Обновите www.example.com ниже, чтобы он соответствовал вашему домену.

- Сгенерировать ключ

- «openssl genpkey -алгоритм RSA -out eekey.pem -pkeyopt rsa_keygen_bits: 2048»

- 2048 считается безопасным на ближайшие 4 года.

- Создать csr

- «openssl req -new -key key.pem -days 1096 -extensions v3_ca -batch -out example.csr — utf8 -subj ‘/CN=www.example.com’

- Сделайте новый запрос на подпись сертификата (CSR), который будет действителен в течение 3 лет.

- Записать файл расширений (создать новый файл с именем openssl.ss.cnf со следующим содержимым)

- basicConstraints = CA: FALSE

- subjectAltName = DNS: www.

example.com

example.com - extendedKeyUsage = serverAuth

- AuthorityInfoAccess = OCSP; URI: http: // ocsp.example.com:80/

- Intermediate подписывает csr (с помощью SHA256) и добавляет расширения, описанные в файле

- «openssl x509 -req -sha256 -days 1096 -in example.csr -CAkey intkey.pem -CA int.pem -set_serial $ SOME_LARGE_INTEGER -out www.example.com.pem -extfile openssl.int.cnf»

Есть несколько организаций, которые предоставляют рекомендации относительно параметров безопасности для размеров ключа / хэша с учетом текущей вычислительной мощности.Для даты окончания корневого сертификата, созданного в соответствии с инструкциями на этой странице (2017 год). Это рекомендации по размерам бит (с http://www.keylength.com/):

| Асимметричный | ECC (ключ) | хэш | |

|---|---|---|---|

| Линестра (2004) | 1902 | 172 | 172 |

| Ecrypt 2012 | 2432 | 224 | 224 |

| NIST 2012 | 2048 | 224 | 224 |

| ANSSI 2010 | 4096 | 200 | 256 |

| RFC 3766 | 2358 | 200 | — |

| BSI | 1976 | 256 | 256 |

Другими словами, SHA1 теперь не рекомендуется для новых целей. Мы должны использовать как минимум 3072 размера ключа и как минимум 256 кривую ECC. Таким образом, здесь рекомендуется использовать корневой ключ 4096 при использовании RSA и p384 для корневого ключа. (p384 также выбран для совместимости, поскольку большинство реализаций SSL / TLS поддерживают эту часть набора B).

Мы должны использовать как минимум 3072 размера ключа и как минимум 256 кривую ECC. Таким образом, здесь рекомендуется использовать корневой ключ 4096 при использовании RSA и p384 для корневого ключа. (p384 также выбран для совместимости, поскольку большинство реализаций SSL / TLS поддерживают эту часть набора B).

Вот несколько распространенных ошибок, которые могут возникнуть при работе с сертификатами в Firefox.

| Код ошибки | Что это значит | Что я могу сделать |

|---|---|---|

| SEC_ERROR_BAD_DER | Сертификат неправильно закодирован в соответствии с ASN.1 (DER) кодировка | Повторно сгенерировать неправильно закодированный сертификат |

| SEC_ERROR_CA_CERT_INVALID | Сертификат конечного объекта используется для выдачи другого сертификата | Убедитесь, что любой сертификат, предназначенный для выдачи сертификатов, имеет расширение базовых ограничений cA: TRUE |

| SEC_ERROR_BAD_SIGNATURE | Подпись на сертификате неверно отформатирована или сертификат был подделан | Перевыпустить сертификат с неверной подписью |

| SEC_ERROR_CERT_BAD_ACCESS_LOCATION | URI OCSP в расширении AuthorityInformationAccess сформирован неправильно | Повторно сгенерировать сертификат с правильно сформированным URI OCSP |

| SEC_ERROR_CERT_NOT_IN_NAME_SPACE | Сертификат имеет общее имя или альтернативное имя субъекта, которое не находится в пространстве имен выдающего сертификат | Повторно выпустите сертификат с именами, которые находятся в пространстве имен всех сертификатов в цепочке |

| SEC_ERROR_CERT_SIGNATURE_ALGORITHM_DISABLED | Сертификат подписан по устаревшему алгоритму | Перепишите сертификат по современному алгоритму |

| SEC_ERROR_EXPIRED_CERTIFICATE | Сертификат слишком старый для использования | Повторно сгенерировать сертификат |

| SEC_ERROR_EXTENSION_VALUE_INVALID | Сертификат имеет расширение с пустым значением | Повторно сгенерируйте сертификат без расширения или повторно сгенерируйте его с непустым значением |

| SEC_ERROR_INADEQUATE_CERT_TYPE | Сертификат имеет расширенное расширение использования ключа, которое не подтверждает требуемое использование, или сертификат конечного объекта утверждает использование id-kp-OCSPSigning, когда этого не должно быть | Повторно сгенерируйте сертификат с соответствующими значениями использования расширенного ключа |

| SEC_ERROR_INADEQUATE_KEY_USAGE | Сертификат имеет расширение использования ключа, которое не утверждает обязательное использование | Повторно сгенерируйте сертификат с соответствующими значениями использования ключей |

| SEC_ERROR_INVALID_ALGORITHM | Сертификат подписан с неизвестным алгоритмом | Повторно подпишите сертификат с помощью стандартного алгоритма подписи сертификата |

| SEC_ERROR_INVALID_TIME | Поле времени в сертификате имеет недопустимое значение | Повторно сгенерировать сертификат с действительными кодировками для полей времени |

| MOZILLA_PKIX_ERROR_KEY_PINNING_FAILURE | ||

| SEC_ERROR_PATH_LEN_CONSTRAINT_INVALID | ||

| SEC_ERROR_UNKNOWN_CRITICAL_EXTENSION | Сертификат содержит расширение, помеченное как критическое, которое не обрабатывается mozilla :: pkix | Повторно сгенерировать сертификат без расширения или с ним, не помеченным как критический |

| SEC_ERROR_UNKNOWN_ISSUER | Для проверки сертификата необходим отсутствующий промежуточный или корневой сертификат | Импортируйте корневой сертификат в Firefox или попросите сервер отправить промежуточный |

| SEC_ERROR_INVALID_KEY | ||

| SEC_ERROR_UNSUPPORTED_KEYALG | ||

| SEC_ERROR_EXPIRED_ISSUER_CERTIFICATE | Сертификат эмитента слишком старый | Перевыпустить сертификат эмитента |

| MOZILLA_PKIX_ERROR_CA_CERT_USED_AS_END_ENTITY | Сертификат с расширением базовых ограничений с помощью cA: TRUE используется в качестве сертификата конечного объекта | Повторно сгенерировать сертификат конечного объекта без расширения базовых ограничений |

| MOZILLA_PKIX_ERROR_INADEQUATE_KEY_SIZE | Сертификат имеет слишком маленький ключ для защиты | Повторно сгенерируйте больший ключ и выпустите сертификат, используя этот ключ |

| Спонсоры | Ведущий спонсор: KU Leuven Соавтор: KCE | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| Источник | KU Leuven | ||||||||||

| Краткое описание | Влияние клинических рекомендаций и теста на СРБ в месте оказания помощи у детей: проект ARON Дизайн исследования: многоцентровое, кластерно-рандомизированное, прагматическое исследование в параллельных группах Участники и условия: дети в возрасте от 6 месяцев до 12 лет с острым Обращение к эпизоду заболевания в неурочное отделение общей практики или внебольничное педиатрическое отделение Вмешательство (я) Алгоритм диагностики: 1. | ||||||||||

| Подробное описание | Исследователи стремятся усилить оценку остро больных детей в системе первичной медико-санитарной помощи путем внедрения диагностического алгоритма, который может уменьшить количество назначений антибиотиков. В свете предшествующих доказательств и его результатов, исследование ARON будет проверять влияние диагностического алгоритма, включая стандартизированную клиническую оценку, тест POC CRP и рекомендации по обеспечению безопасности.Таким образом, исследователи предлагают оценить клиническую и экономическую эффективность диагностического алгоритма, который включает дерево решений, POC CRP и рекомендации по обеспечению безопасности остро больных детей в возрасте от 6 месяцев до 12 лет, обращающихся за амбулаторной помощью, при назначении АБ, направление / госпитализация, дополнительное тестирование, смертность и удовлетворенность пациентов. | ||||||||||

| Общий статус | Рекрутинг | ||||||||||

| Дата начала | 6 января 2021 г. | ||||||||||

| Дата завершения | 1 июня 2023 г. | ||||||||||

| Дата завершения первичного | 1 декабря 2022 г. | ||||||||||

| Фаза | Нет данных | ||||||||||

| Тип исследования | Интервенционный | ||||||||||

| Первичный результат |

| ||||||||||

| Вторичный результат |

| ||||||||||

| Запись | 6111 | ||||||||||

| Состояние | |||||||||||